那个工具下载 http://galstars.konosekai.com/

使用这个工具如果无RP问题就可以上那些网站了

我写过一篇文章 谈到了Host文件问题:

GETCHUMediaFire解封器原理和应用

您可以去旧站点 或者下载旧站点离线用文章

大师的资源上所有文章资源汇总下载

也推荐一个软件:

查看和修改HOSTS软件

需要安装.netframework 2.0 或者用DotNetBox 运行

DotNetBox 就是让你不用装.Net Framework也能运行.Net程序的软件

下载查看和修改HOSTS软件:(6个分流点)

http://disk.iqho.com/mcncc.php?Mcncc=M-oQUjmCl8K6

http://www.namipan.com/d/3dm.rar/b6c80389764d85f2a5859a4c1373dcaf92268b1c2f3a0000

http://www.megaupload.com/?d=DZDVSP3E

http://www.91files.com/?S9Z49G0H13MDNT0H9FPO

http://www.sendspace.com/file/kz03xx

http://go.sharehub.com/shared/d802cfd7-305f-40eb-bd0d-583049b60fff

但是 光用Host 是不可能上YB和MF的

它们使用的是关键字过滤,而不只是DNS封锁

那么这个Unlock 是靠什么功能实现的?

从监测发现

这几个都要使用他那个软件释放出来的ESPI11.DLL

也可以从这个Debug 看出来:

__SEH__ 0xc0000005 at 0x1a425e2

CS :0x0000001B SS :0x00000023 DS:0x00000023

ES :0x00000023 FS :0x0000003B GS:0x00000000

EAX:0x01BB0128 EDX:0xFFFFFFCEECX:0x3FFFFC42

ESP:0x01B7FD48 EBP:0x01BB0000EIP:0x01A425E2

ESI:0x001AAE43 EDI:0x01BB1000

-- backtrace --

0x01a425e2:[ESPI11.dll]:(001:000015e2)

!broken!0x53706d65:

... opss, broken by SEH

--stack--

0x01b7fd48: 0x00000000 0x001ab298 0x01b7fdcc0x00000000

0x01b7fd58: 0x00000127 0x01cd0014 0x01a513800x00000000

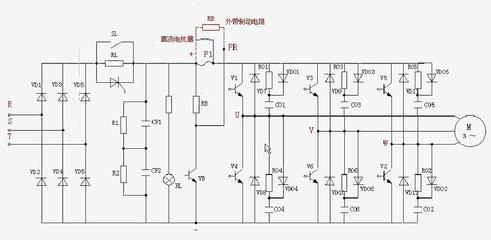

这个软件是用LSP搞的

修改了返回的信息

软件使用

LSP劫持

因为是要放在了LSP层里

你启动了访问网络就要调用那个DLL文件

一 什么是LSP协议,LSP劫持?

去查百度知道谢谢

Winsock LSP(Layered Service Provider)“浏览器劫持”。某些间谍软件会修改Winsock2的设置,进行LSP“浏览器劫持”,所有与网络交换的信息都要通过这些间谍软件,从而使得它们可以监控使用者的信息。著名的如New.Net插件或WebHancer组件,它们是安装一些软件时带来的你不想要的东西。

原始文件位置

C:WINDOWSSYSTEM32ESPI11.DLL

1. 运行原理 (程序员用)

用户创建套接字

1) 套接字创建函数(如socket)在Winsock目录寻找合适的协议

2) 此协议的提供者导出的函数完成各种功能

目的:

1) 将自己编写的提供者安装到Winsock目录中,让用户调用我们的服务提供者

2) 由我们的提供者调用下层提供者

就可以截获所有的Winsock调用

2 管理员用

在命令提示符中输入netsh winsock reset 即可重置Winsock目录

提示 netsh winsock /? 有大用。。。。

ESPI11.DLL 里面应该还包括一些算法之类的,限于我素计算机真白,不会编程序,更不懂怎么去反汇编调试,剩下的留给大家OK

爱华网

爱华网