您查询的关键词是:esp 。如果打开速度慢,可以尝试快速版;如果想保存快照,可以添加到搜藏。

(百度和网页http://docs.sun.com/app/docs/doc/819-7058/ipsec-ov-1?a=view的作者无关,不对其内容负责。百度快照谨为网络故障时之索引,不代表被搜索网站的即时页面。)

Skip to ContentJavaSolarisCommunitiesAbout SunHow to BuyMy AccountCartUnited StatesWorldwide

Products Downloads Services & Solutions Support Training Developer

Sun Microsystems Documentation

docs.sun.com

Browse Documentation Titles

Browse Product Documentation

Help

View this BookDownload this Book

Search all books for

Search only this book

Search Tips

Solaris 10 System Administrator Collection - Simplified Chinese >> 系统管理指南:IP 服务 >> IP 安全性 >> 19.IP 安全体系结构(概述)

Previous: IP 安全性

第 19 章 IP 安全体系结构(概述)

IP 安全体系结构 (IPsec) 为 IPv4 和 IPv6 网络包中的 IP 数据报提供加密保护。

本章包含以下信息:

IPsec 中的新增功能

IPsec 介绍

IPsec 包流

IPsec 安全关联

IPsec 保护机制

IPsec 保护策略

IPsec 中的传输模式和隧道模式

虚拟专用网络和 IPsec

IPsec 和 NAT 遍历

IPsec 和 SCTP

IPsec 和 Solaris Zones

IPsec 实用程序和文件

Solaris 10 发行版中 IPsec 的更改

有关如何在网络中实现 IPsec 的信息,请参见第20章,配置 IPsec(任务)。有关参考信息,请参见第21章,IP 安全体系结构(参考)。

IPsec 中的新增功能

Solaris 10 8/07:从此发行版开始,IPsec 以隧道模式全面实现隧道,并且支持隧道的实用程序有所修改。

IPsec 在虚拟专用网络 (virtual private network, VPN) 中以隧道模式实现了隧道。在隧道模式下,IPsec 支持位于一个 NAT 后的多个客户机。在隧道模式下,IPsec 可与其他供应商提供的 IP-in-IP 隧道实现方式交互使用。IPsec 继续以传输模式支持隧道,所以它与早期的 Solaris 发行版兼容。

创建隧道的语法已得到简化。为了管理 IPsec 策略,扩展了 ipsecconf 命令。对管理 IPsec 策略而言,ifconfig 命令已过时。

从此发行版起,删除了 /etc/ipnodes 文件。可使用 /etc/hosts 文件来配置网络 IPv6 地址。

Solaris 10 1/06:从此发行版开始,IKE 与 NAT 遍历支持完全兼容,如 RFC 3947 和 RFC 3948 中所述。IKE 操作使用加密框架中的 PKCS #11 库,从而提高了性能。

加密框架为使用 metaslot 的应用程序提供了 softtoken 密钥库。IKE 使用 metaslot 时,可以选择在磁盘上、已连接的板上或在 softtoken 密钥库中存储密钥。

有关如何使用 softtoken 密钥库的信息,请参见 cryptoadm(1M) 手册页。

有关 Solaris 新增功能的完整列表以及 Solaris 发行版的说明,请参见《Solaris 10 新增功能》。

IPsec 介绍

IPsec 通过验证包、加密包或同时执行这两种操作来保护 IP 包。IPsec 在 IP 模块内部执行,刚好在应用层之下。因此,Internet 应用程序可以直接利用 IPsec,而不必配置自身以使用 IPsec。若使用得当,IPsec 是保证网络通信安全的有效工具。

IPsec 保护涉及五个主要组件:

安全协议-IP 数据报保护机制。authentication header(验证头) (AH) 对 IP 包进行签名并确保完整性。数据报的内容没有加密,但是可以向接收者保证包的内容尚未更改,还可以向接收者保证包已由发送者发送。encapsulating security payload, ESP(封装安全有效负荷)对 IP 数据进行加密,因此在包传输过程中会遮蔽内容。ESP 还可以通过验证算法选项来确保数据的完整性。

安全关联数据库 (Security associations database, SADB)-将安全协议与 IP 目标地址和索引号进行关联的数据库。索引号称为 security parameter index, SPI(安全参数索引)。这三个元素(安全协议、目标地址和 SPI)会唯一标识合法的 IPsec 包。此数据库确保到达包目的地的受保护包可由接收者识别。接收者还可使用数据库中的信息解密通信、检验包未曾受到更改、重新组装包并将包发送到其最终目的地。

密钥管理-针对加密算法和 SPI 生成和分发密钥。

安全机制-用于保护 IP 数据报中的数据的验证和加密算法。

安全策略数据库 (Security policy database, SPD)-用于指定要应用到包的保护级别的数据库。SPD 过滤 IP 通信来确定应该如何处理包。包可能被废弃,可以毫无阻碍地进行传送,或者也可以受到 IPsec 的保护。对于外发包,SPD 和 SADB 确定要应用的保护级别。对于传入包,SPD 帮助确定包的保护级别是否可接受。如果包受 IPsec 保护,将在对包进行解密和验证之后参考 SPD。

调用 IPsec 时,IPsec 将安全机制应用于发往 IP 目标地址的 IP 数据报。接收者使用其 SADB 中的信息来检验到达的包是否合法并对其进行解密。应用程序也可以调用 IPsec,以便在每个套接字级别将安全机制应用于 IP 数据报。

请注意,套接字的行为不同于端口:

每个套接字的 SA 覆盖其在 SPD 中的相应端口项。

另外,如果端口上的套接字为连接状态,且随后对此端口应用 IPsec 策略,则使用此套接字的通信不受 IPsec 保护。

当然,将 IPsec 策略应用于端口之后,在此端口上打开的套接字将受 IPsec 策略保护。

IPsec RFC

Internet 工程任务组 (Internet Engineering Task Force, IETF) 已经发布了许多介绍 IP 层安全体系结构的互联网信息文档和标准 (Requests for Comment, RFC)。所有 RFC 均受 Internet 协会版权保护。有关指向 RFC 的链接,请参见 http://ietf.org/。以下 RFC 列表包含更为常见的 IP 安全参考:

RFC 2411,"IP Security Document Roadmap",1998 年 11 月

RFC 2401,"Security Architecture for the Internet Protocol",1998 年 11 月

RFC 2402,"IP Authentication Header",1998 年 11 月

RFC 2406,"IP Encapsulating Security Payload (ESP)",1998 年 11 月

RFC 2408,"Internet Security Association and Key Management Protocol (ISAKMP)",1998 年 11 月

RFC 2407,"The Internet IP Security Domain of Interpretation for ISAKMP",1998 年 11 月

RFC 2409,"The Internet Key Exchange (IKE)",1998 年 11 月

RFC 3554,"On the Use of Stream Control Transmission Protocol (SCTP) with IPsec",2003 年 7 月 [未在 Solaris 10 发行版中实现]

IPsec 术语

IPsec RFC 定义许多用于识别何时在系统上实现 IPsec 的术语。下表列出了 IPsec 术语,提供了常用的首字母缩写词并定义了每个术语。有关在密钥协商中使用的术语的列表,请参见表 22–1。

表 19–1 IPsec 术语、首字母缩写词和用法

IPsec 术语

首字母缩略词

定义

Security association(安全关联)

SA

网络中两个节点之间的唯一连接。此连接由三个元素定义:安全协议、安全参数索引和 IP 目标。IP 目标可以是 IP 地址或套接字。

Security associations database(安全关联数据库)

SADB

包含所有活动的安全关联的数据库。

Security parameter index(安全参数索引)

SPI

安全关联的索引值。SPI 是可以将具有相同 IP 目标和安全协议的 SA 区分开来的 32 位的值。

Security policy database(安全策略数据库)

SPD

确定外发包和传入包是否具有指定的保护级别的数据库。

Key exchange(密钥交换)

生成非对称加密算法的密钥的过程。两种主要方法是 RSA 协议和 Diffie-Hellman 协议。

Diffie-Hellman protocol(Diffie-Hellman 协议)

DH

一种涉及密钥生成和密钥验证的密钥交换协议。通常称为经过验证的密钥交换。

RSA protocol(RSA 协议)

RSA

一种涉及密钥生成和密钥分发的密钥交换协议。此协议以其三个创建者 Rivest、Shamir 和 Adleman 命名。

Internet Security Association and Key Management Protocol(Internet 安全关联和密钥管理协议)

ISAKMP

用于建立 SA 属性格式以及协商、修改和删除 SA 的通用框架。ISAKMP 是处理 IPsec SA 的 IETF 标准。

IPsec 包流

图 19–1 显示了当已经在外发包上调用 IPsec 时,作为 IP datagram(IP 数据报)一部分的带有 IP 地址的包如何继续传送。此流程图说明了可以对包应用验证头 (authentication header, AH) 和封装安全有效负荷 (encapsulating security payload, ESP) 实体的位置。如何应用这些实体以及如何选择算法将在后续各节中进行介绍。

图 19–2 显示了 IPsec 传入过程。

图 19–1 应用于外发包过程的 IPsec

图 19–2 应用于传入包过程的 IPsec

IPsec 安全关联

IPsec 安全关联 (security association, SA) 指定由通信主机识别的安全属性。单个 SA 保护单一方向的数据,此保护针对单个主机或一组(多点传送)地址。由于多数通信为对等通信或客户机/服务器通信,因此,必须存在两个 SA 来保证两个方向的通信安全。

以下三个元素唯一地标识 IPsec SA:

安全协议(AH 或 ESP)

目标 IP 地址

security parameter index, SPI(安全参数索引)

SPI 是任意 32 位的值,与 AH 或 ESP 包一起传输。ipsecah(7P) 和 ipsecesp(7P) 手册页说明了由 AH 和 ESP 提供的保护范围。完整性校验值用于验证包。如果验证失败,则会丢弃包。

安全关联存储在安全关联数据库 (security associations database, SADB) 中。基于套接字的管理引擎 pf_key 接口使特权应用程序可以管理数据库。

有关 IPsec SADB 的更为完整的说明,请参见IPsec 的安全关联数据库。

有关如何管理 SADB 的更多信息,请参见 pf_key(7P) 手册页。

IPsec 中的密钥管理

安全关联 (security association, SA) 需要使用材料创建密钥以便进行验证和加密。对此加密材料的管理称为密钥管理。Internet 密钥交换 (Internet Key Exchange, IKE) 协议自动处理密钥管理。您还可以使用 ipseckey 命令手动管理密钥。

IPv4 和 IPv6 包上的 SA 可以使用任一密钥管理方法。除非您有充分的理由使用手动密钥管理,否则,请首选使用自动密钥管理。例如,与 Solaris 系统之外的系统进行交互操作可能需要手动密钥管理。

in.iked 守护进程提供自动密钥管理。有关 IKE 的说明,请参见第22章,Internet 密钥交换(概述)。有关 in.iked 守护进程的更多信息,请参见 in.iked(1M) 手册页。

ipseckey 命令提供手动密钥管理。有关此命令的说明,请参见用于在 IPsec 中生成密钥的实用程序。有关 ipseckey 命令选项的详细说明,请参见 ipseckey(1M) 手册页。

IPsec 保护机制

IPsec 提供了两种用于保护数据的安全协议:

验证头 (Authentication Header, AH)

封装安全有效负荷 (Encapsulating Security Payload, ESP)

AH 使用验证算法来保护数据。ESP 使用加密算法来保护数据。ESP 还可以使用验证算法来保护数据。算法的每种实现方式称为机制。

验证头

authentication header(验证头)为数据报提供了数据验证、高完整性以及重放保护。AH 保护 IP 数据报的更为重要的部分。如下图所示,AH 插在 IP 数据包头和传输头之间。

传输头可以是 TCP、UDP、SCTP 或 ICMP。如果使用的是 tunnel(隧道),则传输头可以是另一个 IP 数据包头。

封装安全有效负荷

encapsulating security payload, ESP(封装安全有效负荷)模块为 ESP 所封装的内容提供了保密性。ESP 也提供 AH 提供的服务。但是,ESP 仅为 ESP 所封装的数据报部分提供保护。 ESP 的验证服务是可选的。借助这些服务,您可以对同一数据报结合使用 ESP 和 AH,而无需考虑冗余设置。由于 ESP 使用支持加密的技术,因此 ESP 必须符合美国出口控制法。

由于 ESP 封装其数据,因此 ESP 仅保护数据报中跟在其后的数据,如下图所示。

在 TCP 包中,ESP 仅封装 TCP 数据包头及其数据。如果包是 IP-in-IP 数据报,则 ESP 会保护内部的 IP 数据报。由于每个套接字的策略允许自封装,因此,ESP 可以在需要时封装 IP 选项。

如果设置了自封装,会生成 IP 数据包头的副本来构建 IP-in-IP 数据报。例如,如果未在 TCP 套接字上设置自封装,会以下列格式发送数据报:

[ IP(a -> b) options + TCP + data ]

如果在 TCP 套接字上设置了自封装,则会以下列格式发送数据报:

[ IP(a -> b) + ESP [ IP(a -> b) options + TCP + data ] ]

有关进一步介绍,请参见IPsec 中的传输模式和隧道模式。

使用 AH 和 ESP 时的安全注意事项

下表比较了由 AH 和 ESP 提供的保护。

表 19–2 由 IPsec 中的 AH 和 ESP 提供的保护

协议

包范围

保护

防止的攻击

AH

保护包中从 IP 数据包头到传输层头的内容

提供高完整性、数据验证:

确保接收者接收到的正是发送者发送的内容

在 AH 没有启用重放保护时容易受到重放攻击影响

重放、剪贴

ESP

保护数据报中紧跟在 ESP 之后的包。

使用加密选项时,对 IP 数据报进行加密。保证保密性

窃听

使用验证选项时,提供与 AH 相同的保护

重放、剪贴

同时使用两个选项时,提供高完整性、数据验证和保密性

重放、剪贴、窃听

IPsec 中的验证算法和加密算法

IPsec 安全协议使用两种类型的算法,即验证和加密。AH 模块使用验证算法。ESP 模块可以使用加密算法以及验证算法。您可以使用 ipsecalgs 命令获取系统上的算法及其属性的列表。有关更多信息,请参见 ipsecalgs(1M) 手册页。您也可以使用 getipsecalgbyname(3NSL) 手册页中介绍的功能来检索算法属性。

Solaris 系统上的 IPsec 利用 Solaris 加密框架来使用算法。此框架提供了一个主要的算法仓库,同时还提供了其他服务。使用此框架,IPsec 可以利用高性能的加密硬件加速器。此框架还提供了资源控制功能。例如,您可以使用此框架来限制在内核的加密操作中花费的 CPU 时间。

详细信息,请参见以下内容:

《系统管理指南:安全性服务》中的第13 章 “Solaris 加密框架(概述)”

《Solaris 开发者安全性指南》中的第8 章 “Solaris 加密框架介绍”

IPsec 中的验证算法

验证算法将生成完整性校验和值或基于数据和密钥的摘要。AH 模块使用验证算法。ESP 模块也可以使用验证算法。

IPsec 中的加密算法

加密算法使用密钥来加密数据。IPsec 中的 ESP 模块使用加密算法。算法以块大小为单位对数据进行操作。

不同的 Solaris 10 OS 发行版提供不同的缺省加密算法。

在Solaris 10 8/07 以前的发行版中,Solaris 安装介质会提供基本的算法,并且可以从 Solaris 加密工具包添加更强大的算法。

缺省情况下,将安装 DES-CBC、3DES-CBC、AES-CBC 和 Blowfish-CBC 算法。AES-CBC 和 Blowfish-CBC 算法支持的密钥大小限制在 128 位。

安装 Solaris 加密工具后,IPsec 可以使用支持多于 128 位的密钥大小的 AES-CBC 和 Blowfish-CBC 算法。但是,在美国国外并非所有的加密算法都可用。不属于 Solaris 10 安装包的单独 CD 上提供此工具包。《Solaris 10 Encryption Kit Installation Guide》说明了如何安装该工具包。有关更多信息,请参见 Sun 下载 Web 站点。要下载该工具包,请单击 "Downloads A-Z" 选项卡,然后单击字母 S。Solaris 10 加密工具包位于前 20 项中。

从此 Solaris 10 8/07 发行版开始,Solaris 加密工具包的内容由 Solaris 安装介质安装。

注意 –

从此 Solaris 10 8/07 发行版开始,将不会在您的系统中添加 Solaris 加密工具包。此工具包会降级系统中的加密修补程序级别。

IPsec 保护策略

IPsec 保护策略可以使用任何安全机制。IPsec 策略可以在以下级别应用:

在系统范围级别

在每个套接字级别

IPsec 会将系统范围的策略应用于外发数据报和传入数据报。外发数据报既可以在受保护的情况下发送,也可以在不受保护的情况下发送。如果应用了保护,则算法可能是特定的,也可能是非特定的。由于存在系统可识别的其他数据,因此可以将其他一些规则应用于外发数据报。传入数据报可以被接受或丢弃。确定丢弃还是接受传入数据报时取决于若干个条件,这些条件有时会重叠或冲突。可以通过确定首先要解析的规则来解决冲突。将自动接受通信,但是当策略项表明通信应跳过所有其他策略时除外。

可以跳过通常保护数据报的策略。您既可以在系统范围策略内指定例外,也可以在每个套接字策略中请求跳过。对于系统内的通信,将执行策略,但是不会应用实际的安全机制。相反,应用于系统内部包上的外发策略将转移到应用了那些机制的传入包。

可以使用 ipsecinit.conf 文件和 ipsecconf 命令来配置 IPsec 策略。有关详细信息和示例,请参见 ipsecconf(1M) 手册页。

IPsec 中的传输模式和隧道模式

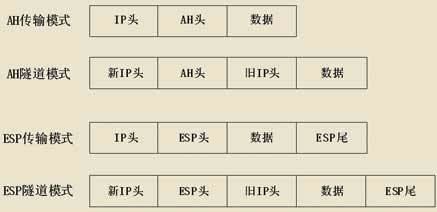

IPsec 标准定义了 IPsec 操作的两种不同模式:传输模式和隧道模式。模式不影响包的编码。在每种模式下,包受 AH、ESP,或二者的保护。如果内部包是 IP 包,这两种模式在策略应用程序方面有所不同,如下所示:

在传输模式下,外部头决定保护内部 IP 包的 IPsec 策略。

在隧道模式下,内部 IP 包决定保护其内容的 IPsec 策略。

在传输模式下,外部头、下一个头以及下一个头支持的任何端口都可用于确定 IPsec 策略。实际上,IPsec 可在一个端口不同粒度的两个 IP 地址之间强制实行不同的传输模式策略。例如,如果下一个头是 TCP(支持端口),则可为外部 IP 地址的 TCP 端口设置 IPsec 策略。类似地,如果下一个头是 IP 数据包头,外部头和内部 IP 数据包头可用于决定 IPsec 策略。

隧道模式仅适用于 IP-in-IP 数据报。如果在家中的计算机用户要连接到中心计算机位置,以隧道模式进行隧道连接将会很有用。在隧道模式下,IPsec 策略强制实施于内部 IP 数据报的内容中。可针对不同的内部 IP 地址强制实施不同的 IPsec 策略。也就是说,内部 IP 数据包头、其下一个头及下一个头支持的端口,可以强制实施策略。与传输模式不同,在隧道模式下,外部 IP 数据包头不指示其内部 IP 数据报的策略。

因此,在隧道模式下,可为路由器后面的 LAN 的子网和这些子网上的端口指定 IPsec 策略。也可在这些子网上为特定的 IP 地址(即主机)指定 IPsec 策略。这些主机的端口也可以具有特定的 IPsec 策略。但是,如果有动态路由协议在隧道上运行,请勿使用子网选择或地址选择,因为对等网络上的网络拓扑的视图可能会更改。更改可能使静态 IPsec 策略失效。有关包括配置静态路由的隧道设置过程示例,请参见使用 IPsec 保护 VPN。

在 Solaris OS 中,只能在 IP 隧道连接网络接口上强制执行隧道模式。ipsecconf 命令提供 tunnel 关键字来选择 IP 隧道连接网络接口。当规则中出现 tunnel 关键字时,在此规则中指定的所有选定器都应用到内部包中。

在传输模式下,ESP、AH、或二者可以保护该数据报。

下图显示了不受保护的 TCP 包的 IP 数据包头。

图 19–3 携带 TCP 信息的不受保护的 IP 包

在传输模式下,ESP 按下图所示的方式保护数据。阴影部分表示包的加密部分。

图 19–4 携带 TCP 信息的受保护的 IP 包

在传输模式下,AH 按下图所示的方式保护数据。

图 19–5 由验证头保护的包

实际上,在数据出现在数据报中之前,AH 便已包含数据。因此,即使在传输模式下,AH 提供的保护也会包含一些 IP 数据包头。

在隧道模式下,整个数据报处于 IPsec 数据包头的保护之内。图 19–3 中的数据报由外部 IPsec 数据包头(在此示例中为 ESP)以隧道模式保护,如下图所示。

图 19–6 以隧道模式保护的 IPsec 包

ipsecconf 命令包括用于将隧道设置为隧道模式或传输模式的关键字。

有关每个套接字策略的详细信息,请参见 ipsec(7P) 手册页。

有关每个套接字策略的示例,请参见如何使用 IPsec 保护 Web 服务器。

有关隧道的更多信息,请参见 ipsecconf(1M) 手册页。

有关隧道配置的示例,请参见如何使用通过 IPv4 实现的处于隧道模式的 IPsec 隧道保护 VPN。

虚拟专用网络和 IPsec

已配置的隧道是点对点接口。使用隧道,可以将一个 IP 包封装到另一个 IP 包中。正确配置的隧道同时要求隧道源和隧道目标。有关更多信息,请参见 tun(7M) 手册页和 针对 IPv6 支持配置隧道。

隧道可创建明显的 IP physical interface(物理接口)。物理链接的完整性取决于基础安全协议。如果您安全地设置了安全关联 (security association, SA),则可以信任隧道。退出隧道的包必须源于隧道目标中指定的对等设备。如果此信任存在,则可以使用按接口 IP 转发来创建 virtual private network, VPN(虚拟专用网络)。

您可以使用 IPsec 来构造 VPN。IPsec 保证连接安全。例如,使用 VPN 技术将办公室与独立网络连接的组织可以部署 IPsec 来保证两个办公室之间的通信安全。

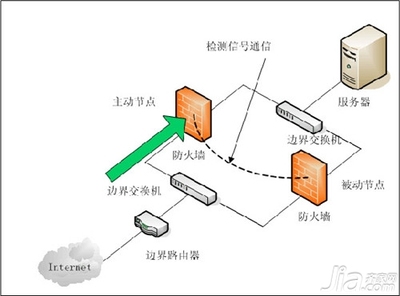

下图说明了两个办公室如何使用 Internet 来形成其网络系统上部署有 IPsec 的 VPN。

图 19–7 虚拟专用网络

有关设置过程的详细示例,请参见如何使用通过 IPv4 实现的处于隧道模式的 IPsec 隧道保护 VPN。有关 IPv6 网络的信息,请参见如何使用通过 Ipv6 实现的处于隧道模式的 IPsec 隧道保护 VPN。

IPsec 和 NAT 遍历

IKE 可以通过 NAT 盒 (NAT box) 来协商 IPsec SA。此功能使系统可以从远程网络安全地连接,即使当系统位于 NAT 设备之后也可如此。例如,在家工作或从会议地点登录的雇员可以使用 IPsec 保护其通信。

NAT 表示网络地址转换。NAT 盒 (NAT box) 用于将专用内部地址转换为唯一的 Internet 地址。NAT 常见于 Internet 的公共访问点,例如宾馆。有关更全面的论述,请参见使用 Solaris IP 过滤器的 NAT 功能。

当 NAT 盒 (NAT box) 位于通信系统之间时使用 IKE 的能力称为 NAT 遍历,即 NAT-T。在 Solaris 10 发行版中,NAT-T 具有以下限制:

NAT-T 仅在 IPv4 网络中使用。

NAT-T 不能利用由 Sun Crypto Accelerator 4000 板提供的 IPsec ESP 加速。但是,Sun Crypto Accelerator 4000 板的 IKE 加速可正常工作。

由于 AH 协议取决于未更改的 IP 数据包头,因此 AH 不能用于 NAT-T。ESP 协议可用于 NAT-T。

NAT 盒 (NAT box) 不使用特殊的处理规则。使用特殊 IPsec 处理规则的 NAT 盒 (NAT box) 可能会干扰 NAT-T 的实现。

仅当 IKE 启动器是位于 NAT 盒 (NAT box) 之后的系统时,NAT-T 才运行。IKE 响应者不能位于 NAT 盒 (NAT box) 之后,除非此盒已经过编程可以将 IKE 包转发到位于盒之后的相应单个系统。

以下 RFC 介绍了 NAT 的功能和 NAT-T 的限制。可以从 http://www.rfc-editor.org 中检索这些 RFC 的副本。

RFC 3022,"Traditional IP Network Address Translator (Traditional NAT)",2001 年 1 月

RFC 3715,"Psec-Network Address Translation (NAT) Compatibility Requirements",2004 年 3 月

RFC 3947,"Negotiation of NAT-Traversal in the IKE",2005 年 1 月

RFC 3948,"UDP Encapsulation of IPsec Packets",2005 年 1 月

有关如何通过 NAT 使用 IPsec 的信息,请参见为移动系统配置 IKE(任务列表)。

IPsec 和 SCTP

Solaris 10 发行版支持流控制传输协议 (Streams Control Transmission Protocol, SCTP)。支持使用 SCTP 协议和 SCTP 端口号来指定 IPsec 策略,但是这种方法不可靠。RFC 3554 中指定的 SCTP 的 IPsec 扩展尚未实现。这些限制可能会使为 SCTP 创建 IPsec 策略的过程更为复杂。

SCTP 可以在单个 SCTP 关联的上下文中使用多个源地址和目标地址。当 IPsec 策略应用于单个源地址或目标地址时,通信可能会在 SCTP 切换此关联的源地址或目标地址时失败。IPsec 策略仅识别初始地址。有关 SCTP 的信息,请参阅 RFC 和SCTP 协议。

IPsec 和 Solaris Zones

IPsec 是在全局区域中配置的。IPsec 策略配置文件 ipsecinit.conf 仅存在于全局区域中。该文件既可具有应用到非全局区域的项,又可具有应用到全局区域的项。有关如何在区域上使用 IPsec 的信息,请参见使用 IPsec 保护通信。有关区域的信息,请参见《系统管理指南:Solaris Containers-资源管理和 Solaris Zones》中的第16 章 “Solaris Zones 介绍”。

IPsec 实用程序和文件

表 19–3 介绍用于配置和管理 IPsec 的文件和命令。为了体现完整性,此表包括密钥管理文件和命令。

有关在网络中实现 IPsec 的说明,请参见使用 IPsec 保护通信(任务列表)。

有关 IPsec 实用程序和文件的更多详细信息,请参见第21章,IP 安全体系结构(参考)。

表 19–3 所选的 IPsec 文件和命令列表

IPsec 实用程序或文件

说明

手册页

/etc/inet/ipsecinit.conf 文件

IPsec 策略文件。如果存在此文件,则在引导时激活 IPsec。

ipsecconf(1M)

ipsecconf 命令

IPsec 策略命令。引导脚本使用 ipsecconf 来读取 /etc/inet/ipsecinit.conf 文件并激活 IPsec。 可用于查看和修改当前的 IPsec 策略,以及进行测试。

ipsecconf(1M)

PF_KEY 套接字接口

安全关联数据库 (security associations database, SADB) 的接口。处理手动密钥管理和自动密钥管理。

pf_key(7P)

ipseckey 命令

IPsec 安全关联 (security association, SA) 加密命令。ipseckey 是 PF_KEY 接口的命令行前端。ipseckey 可以创建、销毁或修改 SA。

ipseckey(1M)

/etc/inet/secret/ipseckeys 文件

IPsec SA 的密钥。如果存在 ipsecinit.conf 文件,则系统在引导时会自动读取 ipseckeys 文件。

ipsecalgs 命令

IPsec 算法命令。可用于查看和修改 IPsec 算法及其属性的列表。

ipsecalgs(1M)

/etc/inet/ipsecalgs 文件

包含已配置的 IPsec 协议和算法定义。此文件由 ipsecalgs 实用程序管理,并且决不能手动编辑。

/etc/inet/ike/config 文件

IKE 配置和策略文件。如果存在此文件,则 IKE 守护进程 in.iked 将提供自动密钥管理。该管理基于 /etc/inet/ike/config 文件中的规则和全局参数。请参见IKE 实用程序和文件。

ike.config(4)

Solaris 10 发行版中 IPsec 的更改

有关 Solaris 新增功能的完整列表以及 Solaris 发行版的说明,请参见《Solaris 10 新增功能》。自 Solaris 9 发行版以来,IPsec 包括以下功能:

当连接 Sun Crypto Accelerator 4000 板时,此板将自动高速缓存使用此板的以太网接口的包的 IPsec SA。此板还加快了 IPsec SA 的处理速度。

IPsec 可以利用通过 IPv6 网络使用 IKE 进行的自动密钥管理。有关更多信息,请参见第22章,Internet 密钥交换(概述)。

有关 IKE 新增功能,请参见Solaris 10 发行版对 IKE 的更改。

ipseckey 命令的解析器提供更为明确的帮助。ipseckey monitor 命令为每个事件标记时间。有关详细信息,请参见 ipseckey(1M) 手册页。

IPsec 算法现在来自中央存储位置,即 Solaris 加密框架。ipsecalgs(1M) 手册页介绍了可用算法的特征。这些算法针对运行它们的体系结构进行了优化。有关此框架的说明,请参见《系统管理指南:安全性服务》中的第13 章 “Solaris 加密框架(概述)”。

IPsec 在全局区域中运行。在全局区域中管理用于非全局区域的 IPsec 策略。在全局区域中为非全局区域手动创建和管理加密材料。不能使用 IKE 为非全局区域生成密钥。有关区域的更多信息,请参见《系统管理指南:Solaris Containers-资源管理和 Solaris Zones》中的第16 章 “Solaris Zones 介绍”。

IPsec 策略可以与流控制传输协议 (Streams Control Transmission Protocol, SCTP) 和 SCTP 端口号一起使用。但是,该实现尚不完整。尚未实现 RFC 3554 中指定的 SCTP 的 IPsec 扩展。这些限制可能会使为 SCTP 创建 IPsec 策略的过程更为复杂。有关详细信息,请参阅 RFC。另请参见IPsec 和 SCTP和SCTP 协议。

IPsec 和 IKE 可以保护源于 NAT 盒 (NAT box) 之后的通信。有关详细信息和限制,请参见IPsec 和 NAT 遍历。有关过程,请参见为移动系统配置 IKE(任务列表)。

Next: 20.配置 IPsec(任务)

ContactAbout SunNewsEmploymentSite MapPrivacyTerms of UseTrademarksCopyright Sun Microsystems, Inc.

爱华网

爱华网