学网站入侵,首先了解下最基本的工具,我们先介绍下啊D,大家中所周知的,原理很简单,就是根据网站的表段的严谨性的问题,扫描其字段,找到Admin

拿到管理后台入口:主要是系统内置的多种途径,如果自己改过的很难找出来

闲话少说首先介绍下本软件:

一、软件介绍:

推荐下载啊D注入工具 V2.32 绿色版:点击下载。

扫描注入点

使用啊D对网站进行扫描,输入网址就行

SQL注入检测

检测已知可以注入的链接

管理入口检测

检测网站登陆的入口点,如果已经得到用户名和密码的话,可以用这个扫描一下,看能否找到后台进行登陆

浏览网页

可以用这个浏览网页,如果遇到网页中存在可以注入的链接将提示

目录查看

这个主要是用来查看网站的物理目录,好像只有MSSQL数据库才能看

CMD/上传

当你有一个SA权限的数据库的时候可以进这里执行CMD命令,或是上传一些小的文件,比如一些脚本。不过现在能得到SA权限的是很走运了

注册表读取

可以读取注册表的键值来确定物理目录等信息

旁注、上传

看看和这个网站在同一主机上的其他虚拟站点,检测主机上其他站点是否有漏洞。那个上传现在基本用不了了

WEBSHELL管理

这个用到比较少

设置

主要是用来添加一些自己要检测的东西,因为有些需要猜解的表名或字段里面是没有的,就要自己添加了

做个简单介绍,里面的一些细节以后还会讲的

二、使用教程:

1.准备扫描数据

在谷歌和百度里面高级搜索都一样,打开百度或者谷歌,“(我以百度为例来进行这个步骤)选择“高级”在“包含以下全部的关键词”中输入“inurl:{asp=XXXX}”(XXXX可以是任意的数字)在”选择搜索结果显示的条数“中选择”每页显示100条“然后点击“百度一下”,在弹出的窗口中复制出完整的URL地址。

2.打开啊D注入工具,选择”注入检测“的"扫描注入点 "子项。

3.在检测网址中粘贴刚复制出来的URL地址,单击“打开网页”或者直接回车

4.此时啊D注入工具会扫该链接下的所有可用注入点

注入点会在界面的下方的“可用注入点”列表框中以红色字体显示。注:刚打开时有可能没有可用注入点,因为此时此工具正在扫描注入点,随着扫描的时间推移就会有更多的注入点。如果当扫描结束了没有注入点的话就要更换“inurl:{asp=XXXX}”的数字了,再重复上面的步骤直到出现可用的注入点才能进行下面的步骤。

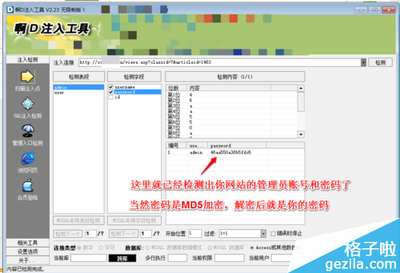

5.双击一条扫描出来的URL地址,界面自动跳转到“SQL注入检测”

6.单击“检测”按钮

如果提示“这个链接不能SQL注入!请选择别的链接”,则重新换一条链接再执行本步骤。知道不出现提示为止,方可进行下面的步骤。

7.单击“检测表段”

此时会扫描数据库中可注入的数据表。当检测完成之后没有可用的表时重新执行步骤5,知道有可用的数据表。

8.勾选你要扫描的数据表

单击“检测字段”此时会扫描该表中可注入的字段。当扫描结束后如果没有显示字段则重复步骤5知道有可用字段,则进行下面的步骤

9.勾选要扫描的字段

单击“检测内容”你所选的字段的内容会全部列在“内容显示框”中。

10.选择“注入检测”的“管理员

入口检测”转到相应的页面后,单击“检测管理员入口”,检测到的登陆入口会在“可用链接和目录位置”的列表框中显示。然后选择一个匹配的链接输入检测到的内用即可进入。注:一条数据只能和该条数据关联的页面匹配,如果在一个界面登陆不成功则考虑换一个链接从新来过。

爱华网

爱华网