什么是僵尸网络

僵尸网络(botnet)有两个条件,首要僵尸网络客户端有必要可以在黑客不用登录操作体系的条件下仍可履行黑客指定的操作;其次,僵尸网络客户端们有必要可以协同完成某一方针,而这一协同仅需求黑客的最小参加乃至零参加。满意以上两个条件的核算机调集成为僵尸网络。

典型的僵尸网络通常包罗一个bot效劳器和多个bot客户端。僵尸网络的操控者称为botherder(herder即牧人之意)Bot效劳器和客户端之间经过一个长途指令和操控效劳器(C&C server)运用IRC通道进行通讯。

僵尸网络是当时建议DDoS进犯的主力军,一起也是垃圾邮件重要的源头。以典型的DDoS进犯为例,第一步,新的僵尸网络客户端 www.mkddos.com参加预设的IRC通道并监听指令;第二步,botherder发送指令信息到IRC效劳器;第三步,一切僵尸网络客户端经过 IRC通道获取该指令;第四步,一切僵尸网络客户端对指定方针履行DDoS进犯;第五步,僵尸网络客户端陈述履行的作用。从上述步调不难看出为何僵尸网络成为黑客的独爱:他可以彻底躲藏在一切的进犯行动之后,建议进犯的核算机和操控效劳器都不是他本人的核算机,他只需注重运用混杂办法或加密办法经过IRC 通道发送指令即可。过后也可简略经过堵截和IRC效劳器之间的衔接并抹去痕迹即可置身事外,而从遭受进犯的一方反向追寻到黑客则极为艰难而且头绪随时可以中止难以持续。

以美国和韩国有些网站在本年7月遭受的大规模DDoS进犯为例,进犯者www.zzddos.com便是运用僵尸网络建议进犯,并在僵尸网络客户端进行设置,在进犯完毕后自行毁掉客户端的顺序。这类进犯办法办法荫蔽、作用杰出、价值低价,现已成为互联网的首要要挟之一,也是安全办理所需求要点晓得和防护的黑客手法。

僵尸网络的演化

僵尸(bot,即Robot的简写)其实最早呈现是作为一个办理辅助工具,并没有歹意意图。首要在1988年IRC得以发明;1989年Greg Lindah写了第一个IRC bot用于在办理员下线时和其他IRC用户交互;1999年呈现了第一个运用IRC 效劳器进行长途操控的蠕虫Pretty Park,该蠕虫可谓僵尸网络技能的奠基者,它包罗的一些功用即便在如今仍在广泛运用。例如:获取主机信息、查找用户名暗码等灵敏信息、自我更新、上传下载文件、重定向通讯、建议拒绝效劳进犯等等。2000年GT Bot呈现,包罗了端口扫描、泛洪进犯和仿制自身的功用;2002年SD Bot呈现标志着技能发展的另一个重要里程碑,它竭尽各种办法进行进犯,包罗Netbios、RPC等等效劳也包罗各种后门,一旦进犯成功即开端下载SD Bot,它之后的bot顺序承继了这一“长处”,每一个都集成了之前一切的传达办法,每一个都是各种进犯手法的集大成者。2002年的另一个bot顺序 Agobot则带来了另一重要改善:模块化描绘,第一个模块仅包罗简略的IRC bot顺序,第二个模块封闭防毒软件进程,第三个模块阻碍用户拜访某些Web站点(防毒软件网站),每一个模块在履行完自身功用之后即可下载下一个模块,这一描绘使得bot顺序的变种很快就数以千计地呈现;2003的Spybot的意图十分显着,就是盗取灵敏信息以用于进一步意图(如获取利益)。至此僵尸网络的首要技能现已老练,新的僵尸顺序即便用这些长辈的作用进一步联络其意图,将最新的缝隙、P2P、网站挂马等技能或办法作为其传达手法,将最新的加密或混杂技能用于其指令通道,然后为进犯者作伥。

僵尸网络的数量改动趋势

在2009年第一季度,McAfee Lab检测到全球将近有 1200 万个新 IP 地址是以“僵尸核算机”(受垃圾邮件制造者或其他人操控的核算机)的办法存在的。与 2008 年第四季度比拟,这一数字已显着添加,增幅挨近 50%。2008 年第三季度新增的僵尸核算机数量就已创下历史记录,但仍比2009年第一季度少 100 万台。

在2009第一季度以及2008年后下半年两个季度里,受黑客操控的僵尸核算机数量一向居高不下,僵尸网络的前十名国家中,美、德、韩、英、西和金砖四国也是榜上的常客。

僵尸网络的防护

McAfee Lab的研讨人员关于僵尸网络进行长时间的检测和研讨得出结论,无论是早期的各种bot客户端,仍是最新的运用挂马等手法进行传达的新式僵尸网络,要完成关于僵尸网络的全部防护,通常而言,有必要联络网络和主机的不一样防护手法,然后完成分层的防护,以堵截僵尸网络的黑手。

在主机(桌面机)层面,需求装置包罗多种防护手法的安全客户端,通常而言出于防止成为僵尸网络客户端的意图,该桌面机的客户端应包罗如下功用:防火墙 (阻断扫描和未授权衔接)、主机侵略防护(阻断运用缝隙的网络进犯)、防毒顺序(铲除后门等病毒顺序)、防特务软件和歹意软件(铲除各种spyware和 malware)以及杰出的补丁办理习气或体系。

实际中完成桌面安全客户端的首要难点在于较大的体系开支,因为引入了多重安全功用,公司用户往往会挑选一个以上厂商的安全产物,这通常会带来可以的抵触、较大的体系资源占用和杂乱的办理办法,一起不一样安全厂商的产物之间可以存在技能空地,这也可以会形成蠕虫客户端的浑水摸鱼。桌面安全防护的另一个不足之处在于难以改动用户的行动,用户可以会有意或无意地禁用或旁路某些安全模块,或许拜访某些歹意网站(如挂马网站),僵尸网络客户端然后可以沉着地下载到桌面机上,经过先行下载的无害模块或难以检测的模块(Rootkit)封闭桌面安全客户端,然后持续下载其功用模块履行各种功用。

当然,若是不选用多种功用的桌面安全客户端,也可经过瘦客户端或许约束桌面用户权限等其他办法应对僵尸网络进犯,可是这种办理办法关于IT办理人员的需求较高,一起也会影响内部人员的工作效率,这种办法并不适用于每个公司。

这就需求经过网络安全技能堵截僵尸网络通向公司网络的传达办法。以近期最风险的僵尸网络顺序之一Torpig为例,该僵尸网络顺序的意图就是盗取身份认证信息、信用卡、银行账号和支付宝账户等。典型的Torpig感染办法如下图所示:

步调1:桌面机客户拜访某一Web效劳器,该Web效劳器因为存在缝隙,被Torpig感染;

步调2:Torpig经过iframe办法修正用户的浏览器拜访;

步调3:重定向之后,桌面机客户的Web拜访指向了Mebroot下载效劳器;

步调4:Mebroot下载效劳器将Mebroot、写入DLL等下载到桌面机,该桌面机成为僵尸网络客户端;

步调5:每两小时,该僵尸网络客户端和Mebroot C&C效劳器联络;

步调6:Torpig DLL写入到IE、Firefox等浏览器中,Outlook邮件客户端,Skype和即时通讯软件中;

步调7:每20分钟,将盗取的身份认证信息、信用卡、银行账号和支付宝账户上传到Torpig C&C效劳器上;

步调8:Torpig C&C效劳器下发包罗银行域名、新的C&C效劳器300个域名等信息的配置文件;

步调9:僵尸网络客户端拜访写入效劳器;

步调10:写入效劳器发送垂钓HTML文件到僵尸网络客户端。

值得注重的是,除了已知的各种技能,Torpig僵尸网络运用了一些新的技能,使得防备和反向追寻变得更为艰难,如Mebroot下载效劳器的路过式(Drive-by)感染,还有域名活动技能以随时改变C&C效劳器。

要堵截Torpig的传达,一种办法就是堵截其与Torpig C&C效劳器的联络,可是因为其域名活动技能使得该操作变得反常艰难。加州大学圣巴巴拉分校(UCSB)的研讨小组体现出了适当的耐性的才干。发现Torpig僵尸网络在断定进犯方针时运用的算法,提早核算出了Torpig将很快查看的域名,并特意在名声不好的域名提供商那里购买了这些域名。然后顺畅地“接收”了一个巨大的Torpig僵尸网络长达10天。可是僵尸网络操控者查觉后,运用了新版的Torpig,改动了僵尸网络挑选域名的算法,这一办法现已不再见效。别的,这种猜测并接收的办法过于杂乱而且相对而言比拟被迫,并不合适公司运用。

McAfee Lab的研讨人员经过在McAfee 侵略防护体系中参加各种新的安全技能,然后完成了关于僵尸网络的全部网络防护,下图给出了该体系防护Torpig的办法:

对应于前述Torpig僵尸网络的感染办法,该体系可以起到以下作用。

步调1:归于正常的Web拜访,无需阻断;

步调2:经过McAfee 侵略防护体系的缝隙维护功用,阻断Torpig经过iframe办法修正用户的浏览器;

步调3:仍归于正常的Web拜访,无需阻断;

步调4:经过McAfee 侵略防护体系的Artemis云安全技能,检测并阻断效劳器下发的Rootkit和恶件,防止该桌面机成为僵尸网络客户端;

步调5:归于IRC通讯,无需阻断;

步调6:经过McAfee 侵略防护体系的Artemis云安全技能,检测并阻断效劳器下发的Torpig DLL,防止浏览器写入等进犯;

步调7:经过McAfee 侵略防护体系的行动检测技能,检测并阻断每20分钟的上传盗取信息到 Torpig C&C效劳器上;

步调8:经过McAfee 侵略防护体系的行动检测技能,检测并阻断Torpig C&C效劳器下发的配置文件;

步调9:归于正常的Web拜访,无需阻断;

步调10:文件传输,无需阻断。

经过这一办法,McAfee Lab研讨人员成功地堵截了Torpig僵尸网络的要害传达办法,即效劳器端建议对客户端的进犯、效劳器端下发Rootkit和恶件以及僵尸网络客户端和 C&C效劳器的信息传输,然后完成了在网络层关于Torpig等僵尸网络的防护。

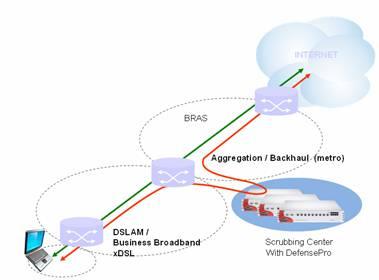

为了进一步验证该技能关于僵尸网络的防护作用,McAfee Lab的研讨人员和某运营商协作,在其某一网络的出口布置了McAfee侵略防护体系,布置伊始发现该网络中存在很多的僵尸网络,如下图所示:

研讨人员随即启用了侵略防护体系的阻断功用,一段时间后,该网络中的僵尸网络数量显着降低,作用如下图所示:

这充沛表明晰这一技能可以成功地抵挡僵尸网络的要挟。

总结

经过上述的比如,咱们可以晓得僵尸网络绝非无药可解的恶疾。应对这一要挟,需求一起从网络和主机两个层面着手,而网络和主机所需选用的产物或技能有必要可以掩盖僵尸网络进犯和传达的每一办法,这样既可免受僵尸网络之害,发明杰出的内部网络环境,并为净化互联网安全做出一份奉献。

爱华网

爱华网