8.6.1 无ARP欺骗的Skiller

"Skiller V3 Beta2"是一款局域网中的流量控制工具,这款流量控制工具可以攻击局域网中的任意主机,是导致网速变慢的重要原因。网络执法官等攻击工具就是采用ARP欺骗攻击的原理进行流量控制的。然而Skiller流量控制工具与ARP欺骗攻击不同。它采用的是无ARP欺骗的会话拦截方法,可以突破任意的ARP防火墙,从而进行局域网内的流量攻击。

"Skiller V3 Beta2"需要运行在安装了.net framework 2.0环境的系统中,并且不支持无线网卡。

为了测试Skiller是否真的能够突破ARP防火墙的防御,并且对任意主机进行流量限制,在这里做一次在局域网中进行流量攻击的测试。

A主机为被攻击目标,IP地址为192.168.1.9,MAC地址为00-0C-29-14-FE-59;B主机为攻击者,IP地址为192.168.1.8,MAC地址为00-30-18-A6-C6-B0;C主机为网关,IP地址为192.168.1.1,MAC地址为00-0A-5A-03-6E-AE。

1)安装ARP防火墙

首先,在A主机上安装"360ARP防火墙 V2.0正式版"并将其启动,启用"网关保护设置"功能。此时,360ARP防火墙对A主机及其MAC地址和IP地址都进行了绑定,因此,普通的ARP欺骗工具是无法对A主机进行攻击的。

只要进行ARP欺骗攻击,360ARP防火墙就会发出警告,并拦截来自局域网内的攻击,如使用网络执法官和zxARPs等ARP欺骗攻击工具,都弹出了"360ARP防火墙拦截提示"对话框,如图8-102所示。

[TR]

[TD][I]498)this.width=498;' onmousewheel = 'javascript:return big(this)' height=558 alt="" src="http://pic.aIhUaU.com/201602/15/142750591.jpg" width=790 border=0>[/TD][/TR]

[TR]

[TD](点击查看大图)图8-102 360ARP防火墙拦截提示警告[/TD][/TR]

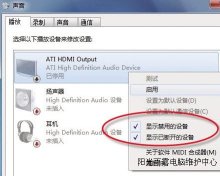

2)Skiller的设置

在B主机上运行无ARP欺骗攻击的工具"Skiller V3 Beta2",在"网卡"下拉列表框中选择工作的网卡;在"网络设置"选项组中检查网关与本机IP地址是否正确。网关与本机IP地址可以手动进行设置,如图8-103所示。

[TR]

[TD][I]498)this.width=498;' onmousewheel = 'javascript:return big(this)' height=536 alt="" src="http://pic.aIhUaU.com/201602/15/142819592.jpg" width=739 border=0>[/TD][/TR]

[TR]

[TD](点击查看大图)图8-103 Skiller界面[/TD][/TR]

单击【流量探测】按钮即可自动探测整个局域网中的所有在线主机。也可以单击【扫描网络】按钮,使用主动探测的方式进行扫描。这两种扫描方式是有区别的,"流量探测"方式是检测在线主机的对外网络流量以确定主机是否在线,因此比较隐蔽,很难被防火墙发现;而"扫描网络"方式是通过主动连接主机的方式来检测主机是否在线的,因此容易被防火墙发现。一般先采用"流量探测"方式,再采用"扫描网络"方式进行检测。

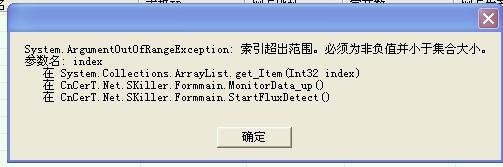

3)无ARP欺骗攻击

检测到所有在线主机后,在主机列表中选择要攻击的目标IP地址(192.168.1.9),单击【开始】按钮,即可进行流量攻击,如图8-104所示。

[TR]

[TD][I]498)this.width=498;' onmousewheel = 'javascript:return big(this)' height=263 alt="" src="http://pic.aIhUaU.com/201602/15/142845206.jpg" width=728 border=0>[/TD][/TR]

[TR]

[TD](点击查看大图)图8-104 开始实施攻击[/TD][/TR]

在"强度"选项处可以通过单击加号或减号按钮来调节攻击强度,强度越高,被攻击目标主机的网速流量就越慢。当调节攻击强度为"13"时,原来A主机的下载速度为近300KB/s,如图8-105所示;在遭受攻击后,流量被控制为不到10KB/s,网速大大地减慢了。但是在整个攻击过程中,360ARP防火墙未发出任何攻击提示,如图8-106所示。

[TR]

[TD][I]498)this.width=498;' onmousewheel = 'javascript:return big(this)' height=230 alt="" src="http://pic.aIhUaU.com/201602/15/142911958.jpg" width=741 border=0>[/TD][/TR]

[TR]

[TD](点击查看大图)图8-105 正常状态的下载速度[/TD][/TR]

[TR]

[TD][I]498)this.width=498;' onmousewheel = 'javascript:return big(this)' height=505 alt="" src="http://pic.aIhUaU.com/201602/15/142936318.jpg" width=828 border=0>[/TD][/TR]

[TR]

[TD](点击查看大图)图8-106 被攻击时的下载速度[/TD][/TR]

另外,在进行攻击前,还可以在扫描出的局域网主机列表中,选择不同于目标主机的其他主机。单击Skiller工具栏上的【设为代理】按钮,可以将选定的主机设置为代理。设置代理的目的是进行伪装,代理设置后,代理主机会收到伪流量,而真正的攻击者却被伪装起来而不被发现,这种攻击方式更为隐蔽!

测试证明,"Skiller V3 Beta2"工具确实可以突破任意ARP防火墙的拦截,对局域网内的任意主机进行流量控制攻击。

爱华网

爱华网