网络入侵,安全第一。一个狡猾、高明的入侵者,不会冒然实行动。他们在入侵时前会做足功课,入侵时会通过各种技术手段保护自己,以防被对方发现,引火烧身。其中,跳板技术是攻击者通常采用的技术。下面笔者结合实例,解析攻击入侵中的跳板技术。

1、确定目标

攻击者在通过扫描工具进行定点(IP)扫描或者对某IP段扫描的过程中发现了该系统(服务器)的某个漏洞,然后准备实施攻击。

比如,笔者通过对某IP段的扫描,发现该IP段IP地址为211.52.*.84的主机存在MYSQL漏洞,可以通过提权获取系统权限进而控制该服务器。

2、设计跳板

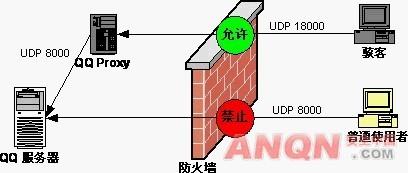

跳板通俗讲就是一条通往目标主机的主机链,理论上讲当然是链越长就越安全,但是链太长的话连接的速度太慢,因为其中的中转太多。攻击者往往会评估入侵风险,从而制定或者设计跳板。一般的原则是,如果是政府、军队等敏感部门往往跳板会比较多,甚至这些跳板主机会纵横七大洲四大洋。另外,入侵国内服务器往往也会需要国外的跳板主机。

另外跳板主机的选择,入侵者往往是一些安全性一般速度较快,很少有人光顾的主机。因为如果是跳板出了安全问题,安全人员从中间入手,进行反向追踪,定位入侵者的相对比较容易。

笔者演示进行入侵检测的目标主机是一家韩国的服务器,综合考虑,设计了三级跳板,即通过三个主机中转在第三级跳板上进行目标主机的入侵就爱你从。设计的路线为:远程登陆(3389)到一IP地址为203.176.*.237的马来西亚服务器;然后在该服务器上通过CMD命令登陆到一IP地址为203.115.*.85的印度Cisco路由器;最后该路由器上telnet到一某韩国主机。最后以该韩国服务器为工作平台实施MYSQL提权操作。

特别说明:攻击者往往在跳板中加入路由器或者交换机(比如Cisco的产品),虽然路由器的日志文件会记录登陆IP,但是可以通过相关的命令清除该日志。并且这些日志清除后将永远消失,因为路由器的日志保存在flash中,一旦删除将无法恢复。如果跳板全部用主机的话,虽然也可以清除日志,但是现在的恢复软件往往可以恢复这些日志,就会留下痕迹,网络安全人员可以通过这些蛛丝马迹可能找到自己。

3、跳板入侵

(1).第一跳,远程桌面

开始→运行→mstsc,打开远程桌面连接,输入马来西亚服务器的IP地址203.176.*.237,随后输入用户名、密码即可远程连接到该服务器。

一个非常狡猾高明的的入侵者一般不会用自己平时使用的主机进行远程桌面连接入侵,他们往往通过一些人员流动比较大的公共电脑进行入侵。如果找不到的话,他们一般不会用物理主机,会采用虚拟机系统进行入侵。因为物理主机的入侵会留下痕迹,就算删除格式化也会被恢复。而虚拟机,入侵完成后可以删除,呼之即来,弃之毫不可惜。

(2).第二跳,telnet路由器

打开服务器命令行工具(cmd),输入telnet 203.115.*.85进行连接。该路由器是一Cisco设置了虚拟终端的密码,输入密码进入路由器一般模式。此时即可以通过路由器telnet到下一个跳板。当然最好有该cisco路由器的特权密码,敲入en,然后输入特权密码进入特权模式。因为就算没有进入路由器的特权模式,但路由器还是记录了此次登陆,因此一定要进入特权模式,通过路由器命令清除登陆记录和历史命令。笔者为了安全用SecureCRT(类似telnet)进行登陆。

作为一个狡猾的入侵者,在进入路由器特权模式后,不是马上进入下一跳板。往往通过show user命令查看有没有其他人(特别是管理员)登陆到路由器。如果存在其他登陆,一个谨慎的入侵者往往会放弃该跳板转而用其他的跳板。

(3).第三跳,telnet主机

在路由器特权模式下,输入telnet 203.115.*.85,随后输入用户名及其密码后就telnet到远程主机系统给我们一个shell。

爱华网

爱华网