Win32/Haxdoor.BN是一种允许未经授权的访问被感染机器的特洛伊病毒。特洛伊通过调用"WnetEnumCachedPasswords"功能,尝试获得密码信息。Windows 98和 ME支持这个功能,但是Windows XP 或2000不支持这个功能。特洛伊安装"ycsvgd.sys" 和 "ydsvgd.sys"驱动程序分别调用"NDIS OSI" 和 "NDIS OSI32"。这些驱动从Windows隐藏。

特洛伊病毒_特洛伊病毒Win32.Haxdoor.BN -其它名称

BackDoor-BAC (McAfee), Win32.Haxdoor.BN, Win32/Haxdoor.BN!Trojan, BKDR_HAXDOOR.IE (Trend), W32/Haxdoor.LB@bd (F-Secure), Backdoor.Haxdoor.O (Symantec), Troj/Haxdoor-DA (Sophos), Backdoor.Win32.Haxdoor.kg (Kaspersky)

病毒属性:特洛伊木马危害性:中等危害流行程度:

特洛伊病毒_特洛伊病毒Win32.Haxdoor.BN -病毒特性

Win32/Haxdoor.BN是一种允许未经授权的访问被感染机器的特洛伊病毒。

特洛伊病毒_特洛伊病毒Win32.Haxdoor.BN -感染方式

Win32/Haxdoor.BN有三个程序:

一个带有任意文件名的可运行程序;

DLL 文件"ydsvgd.dll";

驱动程序"ycsvgd.sys"。

注:可运行文件使用FSG和krypton压缩。DLL是UPX压缩的。

运行时,Haxdoor.BN使用以下文件名多次复制DLL 和驱动程序到%System%文件夹:

DLL:

ydsvgd.dll

qo.dll

特洛伊病毒_特洛伊病毒Win32.Haxdoor.BN -驱动程序

ycsvgd.sys

qo.sys

ydsvgd.sys

这些文件和它们的原始文件从Windows 和 command prompt隐藏。

在Windows XP 和 2000系统上,特洛伊生成以下注册表键值:

HKLMSoftwareMicrosoftWindows NTCurrentVersionWinLogon

Notifyydsvgd< BR > < BR> CID= "【<19 decimal digit pseudo-randomuseridentifier>】" (eg. 【4367663296393607644】)

HKLMSoftwareMicrosoftWindows NTCurrentVersionWinLogon

NotifyydsvgdDllName = "ydsvgd.dll"

HKLMSoftwareMicrosoftWindows NTCurrentVersionWinLogon

NotifyydsvgdStartUp = "XWD33Sifix"

HKLMSoftwareMicrosoftWindows NTCurrentVersionWinLogon

Notifyydsvgdimpersonate= 1

HKLMSoftwareMicrosoftWindows NTCurrentVersionWinLogon

NotifyydsvgdAsynchronous = 1

HKLMSoftwareMicrosoftWindows NTCurrentVersionWinLogon

NotifyydsvgdMaxWait = 1

在Windows 98系统上,特洛伊生成以下注册表键值:

HKLMSystemCurrentControlSetControlMPRServicesTestService

CID= "【<19 decimal digit pseudo-randomuseridentifier>】"

HKLMSystemCurrentControlSetControlMPRServicesTestService

DllName = "ydsvgd.dll"

HKLMSystemCurrentControlSetControlMPRServicesTestService

StartUp = "XWD33Sifix"

这些键值确保在系统启动时调用DLL的 "XWD33Sifix"功能。特洛伊监控这些键值,如果发生改变就会重新恢复它们。

Windows 98中,特洛伊利用Mprexe utility调用以上"XWD33Sifix"功能。

Windows XP/2000中,特洛伊还会生成以下键值:

HKLMSystemCurrentControlSetControlsafebootMinimalycsvgd.sys

(default) = "Driver"

HKLMSystemCurrentControlSetControlSafebootNetworkycsvgd.sys

(default) = "Driver"

HKLMSystemCurrentControlSetControlSession Manager

Memory ManagementEnforceWriteProtection = 0

特洛伊随后安装"ycsvgd.sys" 和 "ydsvgd.sys"驱动程序分别调用"NDIS OSI" 和 "NDIS OSI32"。这些驱动从Windows隐藏。

代码中的一个错误导致特洛伊在这一点上停止运行。如果延续机能,Haxdoor.BN可能在正在运行的"explorer.exe"程序中注入一个很小的代码,并生成一个线程来运行这个代码。这个代码可能调用"ydsvgd.dll"中的"XWD33Sifix"功能。不管代码是否成功,只要能够完全安装,就允许在下次用户联网时特洛伊具有完全的功能。

注:'%System%'是一个可变的路径。病毒通过查询操作系统来决定System文件夹的位置。Windows 2000 and NT默认的系统安装路径是C:WinntSystem32; 95,98 和 ME 的是C:WindowsSystem; XP 的是C:WindowsSystem32。

特洛伊病毒_特洛伊病毒Win32.Haxdoor.BN -危害

盗窃系统信息

Haxdoor.BN定期的连接grci.info上的webserver,并发送敏感的系统信息,包括:

用户默认的语言;

特洛伊控制者使用的后门端口 (通常是16661);

一个SOCKS 端口 (任意选定);

一个HTTP 端口 (任意选定);

关于用户是否有Paypal, eBay, or e-Gold.com 帐户的状况信息;

计算机运行时间;

一个用户标识符;

一个特洛伊版本号。

它还收集系统信息,并使用十六进制格式发送到webserver。例如,一些最小的解码数据可能是:

; Protected Storage:

Outlook: mail1 | test

Outlook: mail1 | test

-==; Account

POP3 Server | mail1

POP3 User Name | test

; TheBat passwords

===========

NT

PASSWRD

IP: 10.0.26.251

【9575254538010547542】

特洛伊可能定期的发送记录数据的邮件到特定的邮件地址。主题行包含19个阿拉伯数字的用户标识符。

特洛伊为获取可能的用户帐户信息,检查以下注册表键值:

HKCUSoftwareMicrosoftInternet Account ManagerAccounts

identitiesPOP3 Password2

HKCUSoftwareMicrosoftInternet Account ManagerAccounts

identitiesPOP3 Server

HKCUSoftwareMicrosoftInternet Account ManagerAccounts

identitiesPOP3 User Name

HKCUSoftwareMicrosoftInternet Account ManagerAccounts

identitiesIMAP Password2

HKCUSoftwareMicrosoftInternet Account ManagerAccounts

identitiesIMAP Server

HKCUSoftwareMicrosoftInternet Account ManagerAccounts

identitiesIMAP User Name

HKLMSoftwareWebmoney

HKUSOFTWAREMirabilisICQNewOwners

HKLMSOFTWAREMirabilisICQOwners

Haxdoor.BN还检查以下程序的配置文件:

TheBat!

Miranda ICQ client

特洛伊通过调用"WnetEnumCachedPasswords"功能,尝试获得密码信息。Windows 98 和 ME支持这个功能,但是Windows XP 或 2000不支持这个功能。

特洛伊病毒_特洛伊病毒Win32.Haxdoor.BN -后门功能

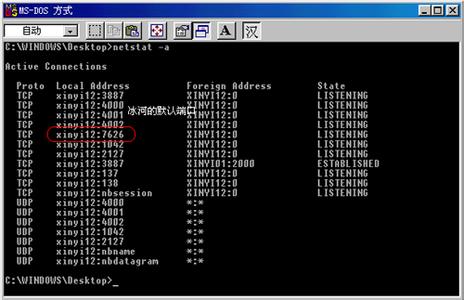

通常在16661端口打开一个后门,特洛伊的控制者可能发送很多未经授权的命令到被感染的机器。

运行时,Haxdoor.BN尝试访问%System%目录中的以下文件:

mnsvgas.bin

gsvga.bin

shsvga.bin

wmx.exd

tnstt.exd

特洛伊将收集的信息记录到这些文件中,特洛伊的控制者可能请求被发送文件的内容。

特洛伊还生成一个长度为零的文件%System%kgctini.dat和%Temp%W01083060Z目录。这个目录可能用来保存临时文件,例如screen captures。

注:'%Temp%'是一个可变的路径。病毒通过查询操作系统来决定Temp文件夹的位置。一般在以下目录"C:Documents and Settings\Local SettingsTemp", or "C:WINDOWSTEMP"。

特洛伊还会记录信息到%System%lps.dat。这个文件在Windows 2000/XP系统中被隐藏。

修改系统设置

特洛伊还可能删除以下注册表键值:

HKLMSystemCurrentControlSetServicesVFILTStart

HKLMSYSTEMCurrentControlSetServicesSharedAccess

HKLMSYSTEMCurrentControlSetServiceswscsvc

特洛伊为了通过Windows Firewall,生成以下注册表键值:

HKLMSYSTEMControlSet001ServicesSharedAccessParameters

FirewallPolicyStandardProfileAuthorizedApplicationsList

并完成以下键值:

值的名称是特洛伊当前运行的路径名;

值的内容是路径名加上":*:Enabled:explorer"。

例如,特洛伊注入运行Windows Explorer,键值可能是:

HKLMSYSTEMControlSet001ServicesSharedAccess

ParametersFirewallPolicyStandardProfile

AuthorizedApplicationsListC:Windows

Explorer = "C:WindowsExplorer :*:Enabled:explorer"

特洛伊可能还会修改以下键值:

HKCUSOFTWAREMicrosoftInternet ExplorerMainLocal Page

HKCUSOFTWAREMicrosoftInternet ExplorerMainFirst Home Page

HKCUSOFTWAREMicrosoftInternet ExplorerMainStart Page

HKCUSOFTWAREMicrosoftInternet ExplorerMainDefault_Page_URL

HKLMSOFTWAREMicrosoftInternet ExplorerMainLocal Page

HKLMSOFTWAREMicrosoftInternet ExplorerMainFirst Home Page

HKLMSOFTWAREMicrosoftInternet ExplorerMainStart Page

HKLMSOFTWAREMicrosoftInternet ExplorerMainDefault_Page_URL

Haxdoor.BN可能锁住以下文件的访问权,防止其它程序利用它们:

%Program Files Common%PFWSharedidsxres.dll

%Program Files Common%ZoneLabsvsmon.exe

注:'%Program Files Common%'是一个可变的路径。病毒通过查询操作系统来决定Program Files Common文件夹的位置。一般在以下目录C:Program FilesCommon Files.。

修改进程

运行在Windows XP/2000上时,Haxdoor.BN搜索以下文件名的正在运行的进程,如果找到,就会注入代码到程序中:

explorer.exe

iexplore.exe

myie.exe

mozilla.exe (includes Firefox)

thebat.exe

outlook.exe

msimn.exe (Outlook Express)

msn.exe

icq.exe

opera.exe

代码允许程序调用到特洛伊的DLL文件中的任意位置。还可能生成Pipes,使特洛伊和程序能够互相通话。

注入的代码的功能包括阻止访问特定的站点。Haxdoor.BN防止用户利用以上程序访问以下与安全相关的网站:

avp.ch

avp.com

avp.ru

awaps.net

customer.symantec.com

dispatch.mcafee.com

download.mcafee.com

engine.awaps.net

f-secure.com

ftp.kaspersky.ru

ftp.sophos.com

kaspersky.com

kaspersky.ru

kaspersky-labs.com

liveupdate.symantec.com

liveupdate.symantecliveupdate.com

mast.mcafee.com

mcafee.com

my-etrust.com

networkassociates.com

phx.corporate-ir.net

rads.mcafee.com

securityresponse.symantec.com

service1.symantec.com

sophos.com

spd.atdmt.com

symantec.com

trendmicro.com

u2.eset.com

update.symantec.com

updates.drweb-online.com

updates.symantec.com

us.mcafee.com

virustotal.com

其它的HTTP工具,例如Wget,仍然能够从这些站点下载文件。

特洛伊病毒_特洛伊病毒Win32.Haxdoor.BN -清除方法

KILL安全胄甲InoculateIT 23.72.99,Vet 30.3.3023 版本可检测/清除此病毒。

爱华网

爱华网