GDI+漏洞(MS08-052)将影响常见的图片文件格式GIF、EMF、WMF、VML、BMP,也就是说机器上有该漏洞的系统一旦打开(甚至不需要用户打开,只要程序解析该文件)包含有漏洞的利用代码的文件就会执行其中的任意代码。近日,微软爆出有史以来最大的安全漏洞。通过该漏洞,攻击者可以将木马藏于图片中,网民无论是通过浏览器浏览、还是用各种看图软件打开、或者在即时聊天窗口、电子邮件、Office文档里查看这些图片,只要看了就会中招!哪怕只是看了一个QQ表情!其危害程度远远超过以往微软公布过的任何安全漏洞。

gdi_gdi漏洞 -GDI+漏洞介绍

近日,微软爆出有史以来最大的安全漏洞。通过该漏洞,攻击者可以将木马藏于图片中,网民无论是通过浏览器浏览、还是用各种看图软件打开、或者在即时聊天窗口、电子邮件、Office文档里查看这些图片,只要看了就会中招!哪怕只是看了一个QQ表情!其危害程度远远超过以往微软公布过的任何安全漏洞。

gdi漏洞

据安全专家介绍,此次微软爆出的GDI+图片漏洞非常严重,有点类似以前的“光标漏洞”和“wmf漏洞”,但涉及的图片格式更多,包括bmp、wmf、gif、emf、vml等,因此漏洞涉及面广,影响网民数众多,危害程度特别巨大,堪称“微软有史以来最大的安全漏洞”。

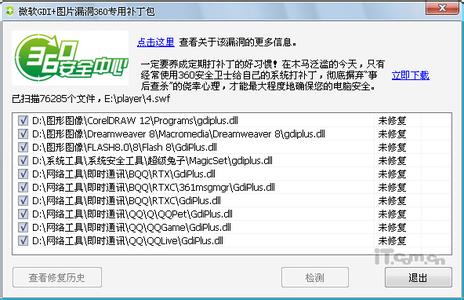

GDI+漏洞(MS08-052)将影响常见的图片文件格式GIF、EMF、WMF、VML、BMP,也就是说机器上有该漏洞的系统一旦打开(甚至不需要用户打开,只要程序解析该文件)包含有漏洞的利用代码的文件就会执行其中的任意代码。对于该漏洞黑客可以通过在网络上挂马、BBS社区中上传图片、QQ等聊天工具中发送图片或者表情来利用,一旦机器上有漏洞的用户看到该图片就会执行黑客指定的任意代码,比如下载执行木马、格式化硬盘等。由于很多第三方软件也含有该漏洞,所以简单的为系统打上补丁并不能彻底补上该漏洞,因此我们建议大家使用超级巡警GDI+漏洞(MS08-052)修复程序来进行漏洞修补。目前已有黑客开始注意该漏洞并研究利用方法。

gdi_gdi漏洞 -存在GDI+漏洞的文件

文件名称:gdiplus.dll

文件版本:5.1.3102.2180

文件名称:VGX.dll

文件路径:%CommonProgramFiles%MicrosoftSharedVGX

文件版本:7.00.6000.20628 7.00.6000.16386 6.00.2900.3051 6.00.2900.2997

gdi_gdi漏洞 -漏洞相关描述

GDI+VML缓冲区溢出漏洞-CVE-2007-5348

GDI+处理渐变大小的方式中存在一个远程执行代码漏洞。如果用户浏览包含特制内容的网站,该漏洞可能允许远程执行代码。成功利用此漏洞的攻击者可以完全控制受影响的系统。攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。

GDI+EMF内存损坏漏洞-CVE-2008-3012

GDI+处理内存分配的方式中存在一个远程执行代码漏洞。如果用户打开特制的EMF图像文件或浏览包含特制内容的网站,则此漏洞可能允许远程执行代码。成功利用此漏洞的攻击者可以完全控制受影响的系统。攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。

GDI+GIF分析漏洞-CVE-2008-3013

GDI+分析GIF图像的方式中存在一个远程执行代码漏洞。如果用户打开特制的GIF图像文件或浏览包含特制内容的网站,则此漏洞可能允许远程执行代码。成功利用此漏洞的攻击者可以完全控制受影响的系统。攻击者可随后安装程序;查看、更改或删除数据;或者创建新帐户。

GDI+WMF缓冲区溢出漏洞-CVE-2008-3014

GDI+为WMF图像文件分配内存的方式中存在一个远程执行代码漏洞。如果用户打开特制的WMF图像文件或浏览包含特制内容的网站,则此漏洞可能允许远程执行代码。成功利用此漏洞的攻击者可以完全控制受影响的系统。攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。

GDI+BMP整数溢出漏洞-CVE-2008-3015

GDI+处理整数计算的方式中存在一个远程执行代码漏洞。如果用户打开特制的BMP图像文件,该漏洞可能允许远程执行代码。成功利用此漏洞的攻击者可以完全控制受影响的系统。攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。

gdi_gdi漏洞 -GDI+漏洞的影响

受此漏洞影响,几乎所有浏览器、即时聊天工具、Office程序以及看图软件等第三方软件都可能成为木马传播的渠道。网民即便没有点击运行任何程序,只要浏览了BBS、博客、电子邮件或即时聊天窗口里带木马的图片,就会立即中招。一旦网民查看了这些带木马的图片,或浏览了带木马图片的网站,攻击者就能利用这一GDI+图片漏洞远程执行代码和安装程序,随意查看、更改或删除用户的电脑数据,或者创建能完全访问用户电脑的新帐户。也就是说,攻击者可以利用该漏洞完全控制住你的电脑!

漏洞影响:

Microsoft产品中所使用的GDI+库(GdiPlus.dll)通过基于类的API提供对各种图形方式的访问。

GDI+库在解析特制的BMP文件时存在整数溢出漏洞,如果文件中包含有畸形的BitMapInfoHeader的话,就会导致错误的整数计算,最终触发可利用的内存破坏。成功利用此漏洞的攻击者可完全控制受影响的系统。如果用户使用受影响的软件查看特制图像文件或浏览包含特制内容的网站,则这些漏洞可能允许远程执行代码。

攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。

受影响的图片格式:

此次gdi+漏洞非常严重,类似以前的光标漏洞和wmf漏洞,涉及的格式更广(bmpwmfgifemfvml)

漏洞影响的系统和软件:

微软操作系统:

MicrosoftWindowsServer2003DatacenterEdition

MicrosoftWindowsServer2003EnterpriseEdition

MicrosoftWindowsServer2003StandardEdition

MicrosoftWindowsServer2003WebEdition

MicrosoftWindowsServer2008

MicrosoftWindowsStorageServer2003

MicrosoftWindowsVista

MicrosoftWindowsXPHomeEdition

MicrosoftWindowsXPProfessional

微软软件:

Microsoft.NETFramework1.x

Microsoft.NETFramework2.x

MicrosoftDigitalImage200611.x

MicrosoftForefrontClientSecurity1.x

MicrosoftInternetExplorer6.x

MicrosoftOffice2003ProfessionalEdition

MicrosoftOffice2003SmallBusinessEdition

MicrosoftOffice2003StandardEdition

MicrosoftOffice2003StudentandTeacherEdition

MicrosoftOffice2007

MicrosoftOfficeExcelViewer

MicrosoftOfficeExcelViewer2003

MicrosoftOfficePowerPointViewer2003

MicrosoftOfficePowerPointViewer2007

MicrosoftOfficeProject2002

MicrosoftOfficeWordViewer

MicrosoftOfficeXP

MicrosoftPlatformSDKRedistributable:GDI+

MicrosoftReportViewer2005

MicrosoftReportViewer2008

MicrosoftSQLServer2005

MicrosoftSQLServer2005CompactEdition3.x

MicrosoftSQLServer2005ExpressEdition

MicrosoftVisio2002

MicrosoftVisio2003Viewer

MicrosoftVisio2007Viewer

MicrosoftVisualFoxPro8.x

MicrosoftVisualFoxPro9.x

MicrosoftVisualStudio.NET2002

MicrosoftVisualStudio.NET2003

MicrosoftVisualStudio2005

MicrosoftVisualStudio2008

MicrosoftWordViewer2003

MicrosoftWorks8.x

SQLServer2000ReportingServices

其他引用了含有漏洞的GdiPlus.dll的应用程序。

gdi_gdi漏洞 -GDI+漏洞答疑

此漏洞的影响范围有多大?

这是一个远程执行代码漏洞。成功利用此漏洞的攻击者可以完全控制受影响的系统。攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。

造成漏洞的原因是什么?

漏洞是由于GDI未正确处理特制的EMF或WMF图像文件中的格式错误的标题时缓冲区溢出造成的。

gdi_gdi漏洞 -什么是GDI?

MicrosoftWindows图形设备接口(GDI)允许应用程序在视频显示和打印机上使用图形和格式化文本。基于Windows的应用程序不直接访问图形硬件。而是GDI代表应用程序与设备驱动程序进行交互。有关GDI的详细信息,请访问WindowsGDI起始页。

什么是Windows图元文件(WMF)和增强型图元文件(EMF)图像格式?

WMF图像是一种16位图元文件格式,其中可以同时包含矢量信息和位图信息。它非常适合Windows操作系统。

EMF图像是一个32位格式,其中可以同时包含矢量信息和位图信息。此格式是对Windows图元文件格式的改进,加入了一些扩展功能。

有关图像类型和格式的详细信息,请参阅Microsoft知识库文章320314。有关这些文件格式的其他信息,请访问MSDN技术资源库网站。

攻击者可能利用此漏洞执行什么操作?

成功利用此漏洞的攻击者可以运行任意代码。攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。

攻击者如何利用此漏洞?

此漏洞要求用户打开特制图像文件。

在电子邮件攻击情形中,攻击者可以通过向用户发送特制的EMF或WMF图像文件或者其中嵌入EMF或WMF图像文件的Office文档,并诱使用户打开文档或查看内含特制图像文件的电子邮件来利用此漏洞。

在基于Web的攻击情形中,攻击者必须拥有一个网站,其中包含用于尝试利用此漏洞的EMF或WMF图像文件。另外,接受或宿主用户提供的内容的网站以及受到破坏的网站可能包含可能利用此漏洞的特制内容。攻击者无法强迫用户访问特制的网站。相反,攻击者必须说服用户访问该网站,方法通常是让用户单击电子邮件或InstantMessenger消息中的链接以使用户链接到攻击者的网站。

受此漏洞威胁最大的系统有哪些?

所有当前支持的Windows系统均受到威胁。WindowsXPServicePack3不受此漏洞的影响。

此更新有什么作用?

此更新通过修改GDI执行整数计算以阻止堆溢出的方式来消除此漏洞。

发布此安全公告时,此漏洞是否已公开披露?

否。Microsoft通过可靠的披露渠道了解到有关此漏洞的信息。在最初发布此安全公告时,Microsoft未收到任何表明此漏洞已公开披露的信息。此安全公告解决了秘密披露的漏洞以及通过内部调查发现的其他问题。

在发布此安全公告时,Microsoft是否收到任何有关此漏洞已被利用的报告?

否。在最初发布此安全公告时,Microsoft未收到任何表明此漏洞已被公开用于攻击客户的信息,也没有看到任何发布的概念代码证明示例。

我是第三方应用程序开发人员,我的应用程序使用gdiplus.dll。我的应用程序是否容易受到攻击,如何进行更新?

重新分发gdiplus.dll的开发人员应该确保他们通过下载本公告中提供的更新来更新随其应用程序安装的gdiplus.dll版本。鼓励开发人员按照使用共享组件的推荐最佳方案执行操作。有关使用共享组件的最佳做法的详细信息,请参阅关于独立应用程序的Microsoft知识库文章835322。

我正在开发包含可重新分发文件gdiplus.dll的软件。应该怎样做?

您应该为您的开发软件安装本公告中提供的安全更新。如果已经随您的应用程序重新分发了gdiplus.dll,您应该使用为您的开发软件下载此安全更新时获得的此文件更新版本向您的客户发布您的应用程序的更新版本。

如果第三方应用程序使用或安装受影响的gdiplus.dll组件,那么安装所有需要的Microsoft安全更新之后是否仍然容易受到攻击?

否,此安全更新替换并重新注册随操作系统提供的受影响的组件。如果第三方应用程序遵循建议的最佳方案,即将共享组件用作并列组件,那么它们也不会受到影响。如果第三方应用程序没有遵循推荐的最佳方案,而是随其应用程序一起重新分发了gdiplus.dll的旧版本,则客户可能受到威胁。Microsoft知识库文章954593也包含面向希望手动检查已注册的受影响OLE组件的说明。鼓励客户联系第三方解决方案开发商以获取其他信息。

gdi_gdi漏洞 -参考资料

http://baike.360.cn/ 爱华网

爱华网