2003年1月25日,互联网上出现一种新型高危蠕虫病毒――“2003蠕虫王”(Worm.NetKiller2003),其危害远远超过曾经肆虐一时的红色代码病毒。感染该蠕虫病毒后网络带宽被大量占用,导致网络瘫痪,该蠕虫是利用SQL SERVER 2000的解析端口1434的缓冲区溢出漏洞,对其网络进行攻击。由于“2003蠕虫王”具有极强的传播能力,目前在亚洲、美洲、澳大利亚等地迅速传播,已经造成了全球性的网络灾害。由于1月25日正值周末,其造成的恶果首先表现为公用互联网络的瘫痪,预计在今后几天继续呈迅速蔓延之势。

蠕虫病毒的危害_2003蠕虫王病毒 -简介

2003蠕虫王病毒

突如其来的2003蠕虫病毒,不亚于让人们不能忘怀的"9・11"事件。

2003年1月25日,互联网遭遇到全球性的病毒攻击,此病毒的病毒体极其短小,却具有极强的传播性。

此病毒利用Microsoft SQL Server的漏洞进行传播,由于Microsoft SQL Server在世界范围内都很普及,因此此次病毒攻击导致全球范围内的互联网瘫痪,在中国80%以上网民受此次全球性病毒袭击影响而不能上网,很多企业的服务器被此病毒感染引起网络瘫痪。而美国、泰国、日本、韩国、马来西亚、菲律宾和印度等国家的互联网也受到严重影响。这是继红色代码、尼姆达,求职信病毒后又一起极速病毒传播案例。

所以2003蠕虫病毒的出现,应该成为一个传奇。

目前此病毒不具有破坏文件、数据的能力,主要影响就是大量消耗网络带宽资源,使得网络瘫痪。

蠕虫病毒的危害_2003蠕虫王病毒 -传播过程

2003蠕虫病毒是一个极为罕见的具有极其短小病毒体却具有极强传播性的蠕虫病毒。该蠕虫利用Microsoft SQL S

2003蠕虫王病毒erver 2000缓冲区溢出漏洞进行传播,详细传播过程如下:

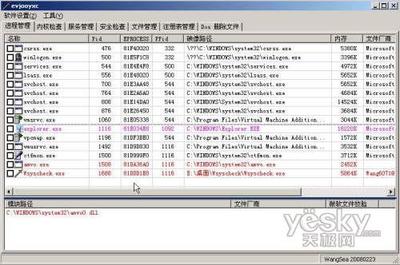

该病毒入侵未受保护的机器后,取得三个Win32 API地址,GetTickCount、socket、sendto,接着病毒使用GetTickCount获得一个随机数,进入一个死循环继续传播。在该循环中蠕虫使用获得的随机数生成一个随机的ip地址,然后将自身代码发送至1434端口(Microsoft SQL Server开放端口),该蠕虫传播速度极快,其使用广播数据包方式发送自身代码,每次均攻击子网中所有255台可能存在机器。

易受攻击的机器类型为所有安装有Microsoft SQL Server 2000的NT系列服务器,包括WinNT/Win2000/WinXP等。所幸该蠕虫并未感染或者传播文件形式病毒体,纯粹在内存中进行蔓延。 病毒体内存在字符串"h.dllhel32hkernQhounthickChGet"、"Qh32.dhws2_f"、"etQhsockf"、"toQhsend".该病毒利用的安全漏洞于2002年七月被发现并在随后的MS SQL Server2000补丁包中得到修正。

蠕虫病毒的危害_2003蠕虫王病毒 -病毒特征

该蠕虫攻击安装有Microsoft SQL 的NT系列服务器,该病毒尝试探测被攻击机器的1434/udp端口,如果探测成功,则发送376个字节的蠕虫代码。1434/udp端口为Microsoft SQL开放端口。该端口在未打补丁的SQL Server平

2003蠕虫王病毒台上存在缓冲区溢出漏洞,使蠕虫的后续代码能够得以机会在被攻击机器上运行进一步传播。

该蠕虫入侵MS SQL Server系统,运行于MS SQL Server 2000主程序sqlservr.exe应用程序进程空间,而MS SQL Server 2000拥有最高级别System权限,因而该蠕虫也获得System级别权限。

受攻击系统:未安装MS SQL Server2000 SP3的系统

而由于该蠕虫并没有对自身是否已经侵入系统的判定,因而该蠕虫造成的危害是显然的,不停的尝试入侵将会造成拒绝服务式攻击,从而导致被攻击机器停止服务瘫痪。

该蠕虫由被攻击机器中的sqlsort.dll存在的缓冲区溢出漏洞进行攻击,获得控制权。随后分别从kernel32以及ws2_32.dll中获得GetTickCount函数和socket以及sendto函数地址。紧接着调用 gettickcount函数,利用其返回值产生一个随机数种子,并用此种子产生一个IP地址作为攻击对象;随后创建一个UDP socket,将自身代码发送到目的被攻击机器的1434端口,随后进入一个无限循环中,重复上述产生随机数计算ip地址,发动攻击一系列动作。

蠕虫病毒的危害_2003蠕虫王病毒 -受影响的系统

2003蠕虫王是继去年大规模爆发的“红色代码”病毒以后,又一个基于网络数据包攻击的病毒,此病毒攻击微软Windows操作系统下的SQL Server 2000服务器,受影响系统包括安装了:

Microsoft SQL Server 2000 SP2Microsoft SQL Server 2000 SP1Microsoft SQL Server 2000 Desktop EngineMicrosoft SQL Server 2000Microsoft Windows NT 4.0 SP6aMicrosoft Windows NT 4.0 SP6Microsoft Windows NT 4.0 SP5Microsoft Windows NT 4.0Microsoft Windows 2000 Server SP3Microsoft Windows 2000 Server SP2Microsoft Windows 2000 Server SP1Microsoft Windows 2000 Advanced Server SP3Microsoft Windows 2000 Advanced Server SP2Microsoft Windows 2000 Advanced Server SP1

这种大规模这种大规模的攻击是针对Microsoft SQL Server 2000的,利用了Microsoft SQL Server 2000服务远程堆栈缓冲区溢出漏洞,SQL Server监听UDP的1434端口,客户端可以通过发送消息到这个端口来查询目前可用的连接方式(连接方式可以是命名管道也可以是TCP),但是此程序存在严重漏洞,当客户端发送超长数据包时,将导致缓冲区溢出,恶意黑客利用此漏洞可以在远程机器上执行自己准备好的恶意代码。

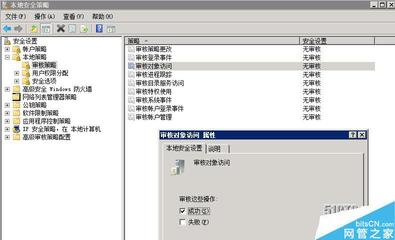

蠕虫病毒的危害_2003蠕虫王病毒 -解决方案

建议所有运行Microsoft SQL Server 2000和近期发现网络访问异常的用户按照以下解决方案操作:

2003蠕虫王病毒专杀

1、阻塞外部对内和内部对外的UDP/1434端口的访问。

如果该步骤实现有困难可使用边界防火墙或者路由器上或系统中的TCP-IP筛选来阻塞对本机UDP/1434端口的访问。

2、找到被感染的主机

在边界路由器(或者防火墙)上进行检查,也可启动网络监视程序(譬如Sniffer Pro)进行检查,找到网络中往目的端口为UDP/1434发送大量数据的主机,这些主机极为可能感染了该蠕虫。

如果不能确定,则认为所有运行Microsoft SQL Server 2000 而没有安装补丁程序的机器都是被感染的机器。

可以使用端口扫描程序对UDP/1434端口进行扫描来找到运行Microsoft SQL Server 2000的主机,但是由于UDP端口扫描并不准确,可以扫描TCP/1433端口找到运行SQL Server的主机。但需要注意的是,只有SQL Server 2000才会受到此蠕虫的感染。

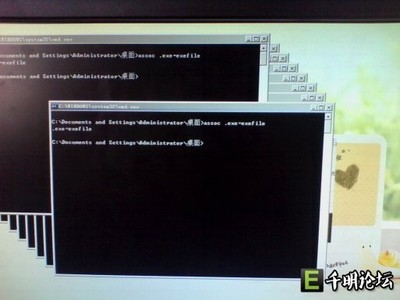

3、拔掉被感染主机的网线。

4、重新启动所有被感染机器,以清除内存中的蠕虫。关闭SQL Server服务以防止再次被蠕虫感染。

5、插上被感染机器的网线

6、为被感染机器安装最新的Microsoft SQL Server 2000 Service Pack:

虽然Microsoft SQL Server 2000 SP2( http://www.microsoft.com/sql/downloads/2000/sp2.asp )就已经解决了该问题,但考虑到在SP2之后又出现了一些严重安全问题,强烈建议安装Microsoft SQL Server 2000 SP3( http://www.microsoft.com/sql/downloads/2000/sp3.asp )。

或者至少应该下载针对该漏洞的热修复补丁:http://www.microsoft.com/Downloads/Release.asp?ReleaseID=40602

注意:如果由于某种原因无法从网络下载补丁进行安装,因此可以在其他未被感染的主机上下载补丁,刻录在光盘或者保存在其他移动介质上,然后再到被感染的主机上进行安装。

蠕虫病毒的危害_2003蠕虫王病毒 -与红色代码病毒的比较

“2003蠕虫王”在2003年初达到一个病毒的新高峰,这是继红色代码病毒发作以来第二个造成全球网络混乱的内存型蠕虫病毒。通过网络服务器之间的内存进行传播,在造成泛滥的同时又不留痕迹,将会成为网络病毒的新的传播形式。这标志着网络病毒开始进入一个新的时代―网络传播、破坏时代。

分析红色代码病毒

感染对象:红色代码病毒只感染WIN2000 Server英文版,而“红色代码II”则能感染WIN2000 Server的中、英文版。

进入系统:通过IIS服务的.ida漏洞进入系统

病毒传播:红色代码病毒通过漏洞进入内存后,会建立100个线程,然后随机产生新的IP地址并对其发起攻击,这种反复攻击系统并且在主机之间的内存中来回穿梭从而形成一种拒绝服务类型的效果,使网络瘫痪。“红色代码II”病毒则会建立300―600个线程进行传染,并且病毒本身还携带了一个木马病毒。

病毒破坏:红色代码病毒会对美国白宫发起发起“拒绝服务”攻击,如果是英文的系统,则首页会被病毒恶意修改。

病毒特性:利用漏洞只通过服务器之间的内存进行传播,中间没有文件操作。

分析2003蠕虫王病毒

2003蠕虫王病毒

感染对象:2003蠕虫王病毒可以感染WIN NT/2000且安装了SQL Server 2000的服务器。

进入系统:通过SQL Server2000监听UDP的1434端口的漏洞进入系统。

病毒传播:该病毒进入内存后,就调用系统功能,产生伪IP地址,然后对这些IP地址进行攻击。

病毒破坏:该病毒向外部循环发送同样的数据包时,会造成主干网络数据拥塞,同时本机CPU资源99%被占用,将导致本机拒绝服务。

病毒特性:利用漏洞只通过服务器之间的内存进行传播,中间没有文件操作。

通过以上分析可以看出这类病毒的特性,就是利用漏洞只通过服务器之间的内存进行传播,中间没有文件操作,那么对于这类病毒的通用方法是:

方法一、对于这类内存型病毒,只要拔掉网线就可以立刻将病毒消灭,但并不能防止再次被病毒感染。

方法二、对于可以随时关机的计算机来说,可以先拔掉网线,然后给系统打上相应补丁,这样病毒就无法进入系统。

方法三、用个人防火墙进行拦截。这种方法需要对病毒使用的漏洞与端口有所了解,然后在防火墙中设置安全规则,使病毒无法通过漏洞传播。

蠕虫病毒的危害_2003蠕虫王病毒 -病毒事件分析与评论

专家解析造毒者特征:多为光棍破坏欲强

男性、计算机迷,没有女朋友,年龄在14岁至34岁之间。这就是常见的制造病毒者的个人档案。杀毒软件厂商Sophos公司CEO-Jan Hruska在接受路透社采访时表示,这就是多数造毒者的共同特征。

Jan Hruska称,目前每月约有1000多种计算机病毒问世,而且多以新操作系统为目标,他说,几乎所有案例中的病毒制造者都是年龄在14-34岁间、沉溺于计算机的男性。“而且,他们长期缺乏爱人相伴,通常不擅长社会交际,常忍不住要撰写一些能自行复制的程序代码。对他们而言,这是一种电子形式的涂鸦破坏。”

这些人制造的病毒破坏力非常大,据了解,22岁的威尔士病毒制造者兼网页设计师Simon Vallor在1月份因散播了三种由电子邮件大量传递的计算机病毒而被判入狱两年,这些病毒感染了42个国家和地区的2.7万多台计算机。2月上旬,“2003蠕虫王”病毒则在10分钟之内传遍全球,几乎造成韩国网络接入瘫痪,并使部分美国银行自动取款机工作暂停。

2003蠕虫王病毒敲响警钟

信息安全是个老生常谈的话题,但今年1月25日爆发的攻击微软SQL Server数据库的“2003蠕虫王”病毒却为这个话题带来了不少的新意。

“2003蠕虫王”爆发后的情形已被媒体报道得淋漓尽致,而有关“2003蠕虫王”的背景知识应有助于这个话题的探讨。去年7月,微软发布了有关这个漏洞的安全公告,并在网上提供“补丁程序”;8月,英国安全专家、NGS公司创始人之一David Litchfield在《黑帽子简报》上公布了他的演示这个漏洞的程序,现已查明,“2003蠕虫王”病毒的核心代码正是源自Litchfield的这段程序。

从技术层面探讨信息安全问题,应该关注软件质量、相关厂商的作为以及用户的行为,立法固然重要,但目前这一问题在全球范围内还是悬而未决的。

以软件工程学的观点来看,当软件达到一定的复杂程度时,其中的Bug是不可除尽的,因此,软件质量只有优劣之分,而不可能做到完美无瑕。尽管软件厂商都在努力完善其产品的质量,但因产品质量带来的安全问题始终是相伴软件应用之“痛”。Oracle公司2月中旬在NGS发现其最新的数据库软件6个安全漏洞后在网上公布了相应的补丁程序,就又是一例。

2003蠕虫王病毒人们固然要关心“软件厂商在提高自己产品质量和保障正版用户信息安全上负有不可推卸的责任”,但也不应忽视“2003蠕虫王”在漏洞公布机制和应急机制方面带来的新启示。

由于用户在信息安全的知识上与病毒制造者和黑客存在着非常大的落差,因此,软件厂商在公布软件漏洞时对漏洞特征的描述有可能对病毒制造者帮助更大。在2月20日国内某权威安全网站首页上,其最新安全公告“AIX的libIM存在缓冲溢出缺陷 (AIX,补丁)[2003-2-17]”,在列出漏洞的类型和补丁程序下载的链接地址之外,还列出了有关漏洞的详细描述,并在攻击方法中给出了攻击代码。在“2003蠕虫王”上,Litchfield的行为则将这个问题推到了极致,不管他是出于逞能、炫耀还是其他目的,在客观上起到了助纣为虐的作用。

2003蠕虫王病毒不仅攻击了SQL Server的漏洞,还“发现”了我们应急机制上的“漏洞”。“2003蠕虫王”首次攻击时间是1月25日13:30左右,让我们从媒体报道中看看各方的响应时间:知名的安全软件厂商NAI的中国区产品经理也是在预浏览新浪网时发现网络异常后,才在公司紧急响应中心网站上找到了数小时前总部已经公布的“2003蠕虫王”攻击消息;26日凌晨,中国计算机网络应急处理协调中心发布紧急通告,并提供补丁程序下载;26日下午,中新社刊发了中国互联网协会谴责攻击、呼吁用户下载补丁的通告。相形于“2003蠕虫王”在首次攻击后十几分钟就达到高峰的“作案”速度,上述反应多少有些“骑牛而行”。

除漏洞公布机制和应急机制外,还应该健全信息安全的预警机制,预警机制应该包括发现漏洞和修复漏洞两方面。

现在市面上有不少漏洞扫描工具,安全软件厂商也极力推荐用户使用。但笔者却认为,这种做法不妥当:漏洞扫描工具是个既可为用户所用也可为病毒和黑客所用的“双刃剑”,由于双方在信息安全知识结构上的差距,加之用户的疏忽,这把“双刃剑”往往会变成指向用户的“单刃刀”。扫描工具的使用是必须的,但应当受到严格的限制,应该由具有公信力的第三方非营利机构行使对企业级用户信息系统的漏洞扫描职责,费用可强制性地从软件企业相关软件销售收入中扣除。

“2003蠕虫王”爆发后,微软中国公司表示以解决问题为重,免费为所有(包括盗版使用者)提供补丁光盘,但这多少有些亡羊补牢,如果微软在漏洞公布后就为正版企业级用户提供这种服务,“2003蠕虫王”可能就不会这么肆意地为非作歹了。当然,其他软件公司也面临着同样的问题,更有甚者,还将漏洞的修复包含在企业级用户购买的技术服务中。因此,笔者不揣冒昧地建议――能否强制地要求所有在国内销售企业级软件的厂商必须在漏洞补丁公布后,限期为正版用户提供免费的补丁服务。

这是一个本可避免的互联网灾难,值得庆幸的是,“2003蠕虫王”只是阻塞了网络(其影响只是波及到依托网络提供的服务),而数据没有遭受灭顶之灾。从这个意义上来讲,我们应该把“2003蠕虫王”视作一种警告,但愿所有的人都能因之而警醒。

蠕虫病毒背景知识介绍

蠕虫(WORM)病毒是通过分布式网络来扩散特定的信息或错误的,进而造成网络服务器遭到拒绝并发生死锁。

“蠕虫”病毒由两部分组成:一个主程序和另一个是引导程序。主程序一旦在计算机中得到建立,就可以去收集与当前机器联网的其他机器的信息,它能通过读取公共配置文件并检测当前机器的联网状态信息,尝试利用系统的缺陷在远程机器上建立引导程序。就是这个一般被称作是引导程序或类似于“钓鱼”的小程序,把“蠕虫”病毒带入了它所感染的每一台机器中。

“蠕虫”病毒程序能够常驻于一台或多台机器中,并有自动重新定位(autorelocation)的能力。假如它能够检测到

2003蠕虫王病毒网络中的某台机器没有被占用,它就把自身的一个拷贝(一个程序段)发送到那台机器。每个程序段都能把自身的拷贝重新定位于另一台机器上,并且能够识别出它自己所占用的哪台机器。

计算机网络系统的建立是为了使多台计算机能够共享数据资料和外部资源,然而也给计算机蠕虫病毒带来了更为有利的生存和传播的环境。

在网络环境下,蠕虫病毒可以按指数增长模式进行传染。蠕虫病毒侵入计算机网络,可以导致计算机网络效率急剧下降、系统资源遭到严重破坏,短时间内造成网络系统的瘫痪。因此网络环境下蠕虫病毒防治必将成为计算机防毒领域的研究重点。

在网络环境中,蠕虫病毒具有一些新的特性:

(1)传染方式多

蠕虫病毒入侵网络的主要途径是通过工作站传播到服务器硬盘中,再由服务器的共享目录传播到其他的工作站。但蠕虫病毒的传染方式比较复杂。

(2)传播速度快

在单机上,病毒只能通过软盘从一台计算机传染到另一台计算机,而在网络中则可以通过网络通信机制,借助高速电缆进行迅速扩散。

由于蠕虫病毒在网络中传染速度非常快,使其扩散范围很大,不但能迅速传染局域网内所有计算机,还能通过远程工作站将蠕虫病毒在一瞬间传播到千里之外。

(3)清除难度大

在单机中,再顽固的病毒也可通过删除带毒文件、低级格式化硬盘等措施将病毒清除,而网络中只要有一台工作站未能杀毒干净就可使整个网络重新全部被病毒感染,甚至刚刚完成杀毒工作的一台工作站马上就能被网上另一台工作站的带毒程序所传染,因此,仅对工作站进行病毒杀除不能彻底解决网络蠕虫病毒的问题。

(4)破坏性强

网络中蠕虫病毒将直接影响网络的工作状态,轻则降低速度,影响工作效率,重则造成网络系统的瘫痪,破坏服务器系统资源,使多年的工作毁于一旦。

蠕虫病毒的危害_2003蠕虫王病毒 -相关下载

瑞星专杀工具 http://download.rising.com.cn/zsgj/RavNetKiller2003.exe

瑞星入侵检测系统RIDS-100升级包 http://download.rising.com.cn/netsecure/rids/100/2003-01-26.zip

瑞星企业级防火墙紧急升级包 http://it.rising.com.cn/entfirewall/update.0126

爱华网

爱华网