信息系统规划

信息系统规划,一般具有两种方式,一种是由上而下法,一种是由下而上法。采用那种方法,完全是根据具体的情况具体的处理,常看见很多企业,因为选错了方法,而浪费大量的资源。一般来说,对于强制推行、由管理部门投资、满足管理要求的内容,采用由上而下法。而对于服务性质、由多个业务单元出钱、满足使用要求的内容,采用由下而上法。凡是知道如何进行信息系统规划的企业,知道不同方法的不同含义的企业,其企业的IT投资方面的管理就已经做得比较好了。在财务报表审计中,不同的类别一定要有不同的出处,这是IT治理下的内控系统的审计要素之一,也是企业管理成熟度的评估要素之一。

符合治理要求的信息系统三要素

IT治理下的信息系统必须要有的三个要素:

1、需要包含3C,公司、客户、竞争。可以根据信息系统找到进行3C的分析的数据。在影响财务报表的关键营销策略流程中,可以看到3C分析。

2、信息系统中关于企业资源与能力的表述,含盖人力分析与业绩分析。

3、信息系统不能是一个单纯数据库,需要有各种防灾害备份系统,同时,对于数据流,需要对于不同的业务、单元、项目区分出来,对于特别重要,对于企业财务报表具有重大影响的数据输入,需要具有验证环节。

方案设计原则

先进性原则

所谓先进性原则,其信息化系统需要有发展性,能在公司不断发展的过程中,平台也能持续发展。无论是主机、数据库、存储设备、网络、网管、开发运行平台最好都采用高性能、高可靠性的技术、设备平台。软硬件平台、技术支持服务、应用开发等各部分最好都由具有良好品质、信誉和丰富经验的厂家提供,以保证系统各项功能、性能指标都达到较高水准。必须保证信息化发展为积木式,防止重复投资。

可靠性原则

系统的运行具有极高的可靠性,具有良好的容错性能。在一定灾难发生时,仍能保证系统不间断运行。这个因素也是内控审计的一个要素之一,容错、备份系统的性能要素,可根据不同企业的不同需要确定。

可维护性原则

由于大部分系统规模具有多平台、多节点、地域分布广等特点,系统必须易于维护。在系统建设和开发过程中的每个环节,都必须遵循有关国际、国家标准。以方便信息流的对外沟通。

可扩展性原则

随着数据量的增加和运行节点的扩展,系统对硬件软件的要求会不断提高,系统采用的所有硬件、软件的选型必须考虑可扩展性要求。所以,对于不同单元的数据采用什么标准,最好在一开始就进行确定,比如XML等。

开放性原则

系统中选型多样,每种设备、软件必须具有良好的开放性,所有硬、软件都应遵循业界相关标准,支持开放的标准接口,使整个系统成为一个统一的整体,而不致产生运行上的“孤岛”。

成熟性原则

为保证系统的可靠性,采用被业界广泛采用的软、硬件技术、产品和服务、集成厂家。这也能加快系统的建设步伐。

系统安全性原则

系统安全性除信息技术安全,在IT治理框架下,凡是可能影响财务报表的行为都需要纳入系统安全所考虑范围,要保护系统数据的安全性,整个系统需具有良好的安全管理功能,从数据库存贮、检索、提取、入库、发布、管理等各个层面和角度都具有相应的安全机制。

系统集成性原则

信息的获取、存储、管理、检索、统计、发布等各个环节和有关技术组成在一个统一的体系结构之中,数据的流动形成一个闭环,不存在数据流断路的现象。信息一体化原则包含企业的兼并重组,对于兼并重组的企业,可以仍然运行原有的系统,但其数据必须要集成到统一的平台空间内,方便管理层进行数据控制。

系统易用性和友好性原则

提供友好的用户操作界面,具备直观易用的人机界面。

网络安全原则

网络系统支持访问控制、安全检测、攻击监控、加密通信等一组安全功能,并提供完整的网络监控、报警和故障处理功能。

系统具有入侵检测的功能,可监控可疑的连接、非法访问等,采取的措施包括实时报警、自动阻断通信连接或执行用户自定义的安全策略;

能够定期检查安全漏洞,根据扫描的结果更正网络安全漏洞和系统中的错误配置;

可以使用加密技术对传输的数据加密;

通过防火墙,拒绝外部非法IP地址的访问;

对网络服务如FTP,HTTP等的使用进行控制;

全面监视外部网络对内部网络的访问活动,并进行详细的记录;

可以有效地抵御如IP欺骗攻击、PING攻击、碎片攻击等多种攻击手段;

可以有效防止远程登录的用户未经认证登录系统;

利用网络地址转换技术,对网络内部地址做转换,使外部网络无法了解内部网络的结构,既可有效地利用IP资源,又可增强安全性;

防火墙具有健全的审计和告警功能。

系统安全原则

系统应该具有多层次的防病毒能力。系统具备访问权限的识别和控制功能,提供多级密码口令或使用硬件钥匙等保护措施。对系统管理员、数据库管理员及其他管理员必须授予不同级别的管理权限。要保证只有授权的人员或系统可以访问某种功能,获取业务数据,有非法访问或系统安全性受到破坏时必须告警。任何远程登录用户的口令均必须具有有效期,有效期满则自行作废;

系统提供操作日志记录功能,以便及时掌握系统安全状态;

符合C2级以上安全标准;提供完整的操作系统监控、报警和故障处理;操作系统的配置直接影响系统的安全,应定期对文件、帐户、组、口令的配置检测,以保证操作系统的坚固程度;应定期对可执行程序作完整性检查,以防止被恶意修改;检测操作系统内部是否有黑客程序驻留;

数据库支持C2或以上级安全标准、多级安全控制。支持数据库存储加密、数据传输通道加密及相应冗余控制;

应用软件安全原则

应用系统的用户管理、权限管理应充分利用操作系统和数据库的安全性;应用软件运行时有完整的日志记录,并能防止消耗过多的系统资源而使系统崩溃。尽量采用单点登陆,实际上除方便使用外,也会使管理方便起来。

行为审计原则

用户通过网络进行的业务类型能够被监控、记录(聊天、上网、论坛等),并做出分析和报表。报表可以是基于用户群、IP群等能够区分用户组织范围的方式。

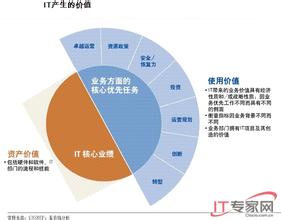

内控系统

IT治理下的内控系统分为内控审计、内控流程、内控文件三部分。内控审计包含财务审计与IT内控审计。IT内控审计的主要工作就是信息系统的三要素十三原则的评估。内控行为由企业审计中心主导进行,内控流程包含企业信息系统运作流程、企业的管理流程,含盖企业的ERP、HR、CRM等等环节,评估过程比较繁复,但只要把握要素以及原则,日积月累,这样的繁复工作就变得比较简单了。内控文件是指各种评估报告,含盖企业的财务审计、工程与项目审计。

内控案例与相关文件:

爱华网

爱华网